Cas client : Reprendre le contrôle des flux OT sur une infrastructure industrielle liée à l’hydrogène

Les projets industriels liés à l’hydrogène imposent un niveau d’exigence particulièrement élevé. La sécurité, la fiabilité et la continuité opérationnelle y sont indissociables. DATIVE accompagne un client industriel spécialisé dans le développement de solutions hydrogène décarbonées. Son activité repose sur des infrastructures industrielles sensibles, soumises à de fortes contraintes techniques et réglementaires. Dans ce contexte, la cybersécurité industrielle ne peut pas se limiter à une approche théorique ou générique. Elle doit s’intégrer finement au fonctionnement réel des installations et soutenir la performance opérationnelle. Nous accompagnons actuellement ce client sur des sujets structurants de cybersécurité OT. Notre objectif : lui apporter de la visibilité, sécuriser ses échanges et permettre des décisions techniques éclairées.

Un environnement industriel hydrogène où la disponibilité des infrastructures est prioritaire.

Les installations de production d’hydrogène répondent à des enjeux critiques pour elles-mêmes, mais également pour la société. C’est notamment pour ces raisons qu’elles sont considérées par l’ANSSI comme des organismes d’importance vitale.

Ces environnements présentent des contraintes fortes et non négociables : les installations évoluent souvent en zones ATEX (Atmosphère Explosive), avec des exigences élevées en matière de sécurité et de continuité d’exploitation. Dans ce contexte la disponibilité des installations prime sur toute autre considération. Les opérateurs s’appuient bien souvent sur des technologies industrielles éprouvées, parfois anciennes. Tant que le process fonctionne de manière fiable, l’infrastructure n’est volontairement pas modifiée.

La sécurité physique de ces sites est généralement bien prise en compte. Contrôle des accès, zonage, procédures d’exploitation et protections matérielles sont fortement développés. À l’inverse, la cybersécurité OT a longtemps été délaissée. Historiquement, ces environnements étaient peu connectés et perçus comme isolés.

Pourtant, les systèmes OT constituent le cœur de ces installations. Automates, E/S, IHM et équipements réseau industriels (systèmes de contrôle industriel) assurent le pilotage et la stabilité du process. Les usages ont progressivement évolué. Même des équipements industriels anciens remontent aujourd’hui des données vers des systèmes distants. Les installations hydrogène s’appuient désormais sur des supervisions déportées, des MES (Manufacturing Execution System) et des systèmes d’alarme centralisés.

Cette interconnexion accrue repose entièrement sur les communications réseau. Lorsque les flux ne sont pas maîtrisés, la visibilité terrain se dégrade rapidement. Les pertes d’informations, les alarmes non identifiées ou les données incohérentes compliquent l’exploitation.

Dans ce type d’environnement critique, la maîtrise des flux OT devient essentielle. Elle conditionne directement la disponibilité des systèmes de supervision et la capacité à réagir rapidement. C’est dans ce contexte précis que notre intervention s’inscrit. Apporter une visualisation claire des flux réseau pour restaurer la lisibilité et soutenir l’exploitation, sans remettre en cause l’existant.

Des problématiques de communication révélatrices d’un manque de visibilité réseau

Les premières alertes sont venues du terrain : les équipes techniques constataient des pertes de remontées d’informations sur les outils de supervision. Le monitoring devenait instable. Certaines données n’étaient plus affichées de manière fiable dans la solution de monitoring utilisée par les exploitants. La lecture de l’état réel des installations devenait partielle, parfois incohérente. Dans cet environnement industriel sensible, cette situation posait un réel un problème de sécurité (perte des repères opérationnels, dysfonctionnement des outils d’aide à la décision, …)

Les équipes doivent arbitrer sans disposer de tous les éléments. À ce stade, aucune hypothèse ne pouvait être écartée : problème applicatif, surcharge réseau, défaut de configuration ou comportement inattendu d’équipements industriels. Sans visibilité réseau, il était impossible de trancher.

Nous avons donc choisi une approche factuelle : plutôt que de supposer, nous avons observé. Dans ce contexte, nous avons effectué un inventaire réseau OT et une matrice de flux pour comprendre comment les équipements communiquaient réellement. Cette démarche ne visait pas à sécuriser immédiatement, elle devait d’abord permettre d’identifier l’origine des défauts de communication.

En analysant les échanges, nous pouvions répondre à des questions simples : quels protocoles étaient utilisés, quels flux étaient critiques, et quels volumes circulaient réellement. Cette étape a permis de transformer un problème perçu en un problème mesurable.

Inventaire réseau OT : connaître précisément les équipements connectés

Cette première étape permet de structurer une vision fiable du réseau OT existant. Nous avons réalisé un inventaire réseau OT conçu pour être directement exploitable. Chaque équipement a été identifié de manière unique. Cette identification permet de savoir précisément de quel actif il s’agit et où il est installé.

La localisation joue un rôle central dans les environnements industriels. Bâtiment, salle et armoire relient chaque équipement à son contexte opérationnel réel.

Nous avons également qualifié la nature de chaque équipement présent dans cette usine de production d’hydrogène. Distinguer une IHM, un poste industriel ou un élément du réseau facilite la compréhension globale. L’inventaire intègre ensuite les informations liées à la connectivité. Il décrit comment chaque équipement est raccordé et intégré au réseau OT. Ces éléments permettent de relier les équipements entre eux. Ils donnent une lecture claire de l’architecture réellement en place.

Enfin, l’inventaire consolide des informations techniques complémentaires. Ces données renforcent la cohérence du référentiel. Au-delà de la documentation, cet inventaire devient une base commune pour comprendre, analyser et échanger entre les différentes équipes terrain.

Cette approche s’inscrit dans les recommandations portées par des organismes institutionnels. Les travaux menés sont cohérents avec les orientations de l’ANSSI, qui encourage une meilleure connaissance des systèmes industriels et de leurs interconnexions.

Analyse et matrice de flux : comprendre les échanges réels

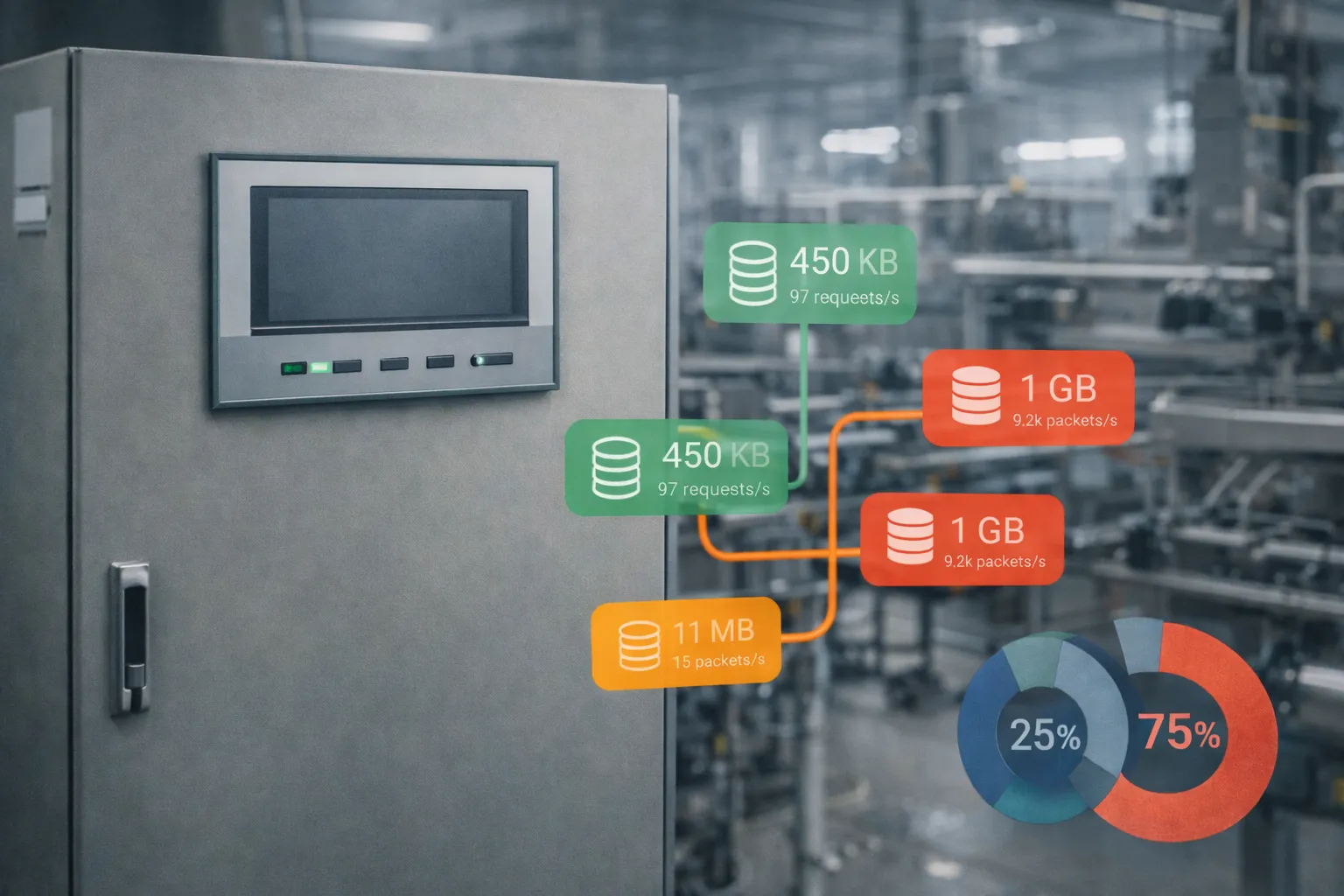

Une fois le périmètre clarifié, nous avons observé les communications en conditions réelles. Pour cela, nous avons déployé une sonde d’écoute afin d’analyser les flux OT sans impacter l’exploitation. Cette approche permet de voir ce qui circule réellement sur le réseau, au-delà des architectures théoriques. Les protocoles utilisés, les fréquences d’échange et les volumes de trames deviennent visibles, qu’il s’agisse de communications EtherNet/IP, Modbus, OPC-UA ou HTTP. Les flux indispensables au fonctionnement du process se distinguent alors clairement des communications parasites ou peu contributives.

L’ensemble de ces observations a ensuite été structuré dans une matrice de flux, pensée comme un outil de lecture opérationnelle du réseau OT. Cette matrice recense chaque communication observée sous la forme d’un flux reliant un équipement source à un équipement destination. Pour chaque flux, le protocole utilisé est identifié, ainsi que le volume de données échangées, exprimé en octets. Cette granularité permet de comprendre précisément comment les informations circulent entre les systèmes industriels et quelles communications soutiennent réellement la supervision et le pilotage à distance.

Au-delà de la liste des échanges, la matrice offre une vision globale du fonctionnement du réseau. Elle met en évidence la répartition des flux entre zones, la concentration des échanges sur certains équipements et le poids relatif de chaque protocole dans l’activité réseau. Une synthèse visuelle vient compléter cette lecture, en illustrant la part occupée par chaque protocole industriel ou applicatif. Cette représentation permet d’appréhender rapidement les usages dominants et la structure réelle des communications OT.

Dans un environnement industriel hydrogène, cette visibilité est déterminante. Elle permet de disposer d’une compréhension partagée des échanges qui alimentent la supervision, les alarmes et les systèmes distants, tout en conservant l’existant. La matrice de flux devient ainsi une base de référence, facilitant les échanges entre équipes et servant de support pour piloter les évolutions sans perturber la disponibilité des installations.

Disposer d’un inventaire OT structuré et d’une matrice de flux exploitable transforme durablement la compréhension d’un réseau industriel. Échangeons sur vos enjeux de visibilité et de supervision OT.

Stabiliser les communications sans impacter le process industriel

L’analyse des flux a rapidement mis en évidence des déséquilibres. Certains échanges généraient une surcharge inutile sur le réseau, et ces volumes excessifs perturbaient la supervision. Ils expliquaient les pertes de remontées observées dans le logiciel de monitoring.

En corrigeant ces comportements, la situation s’est stabilisée ; la qualité des communications s’est améliorée sans modifier le process. Cette étape a confirmé un point essentiel : la cybersécurité OT contribue aussi à la performance et à la fiabilité.

Une relation inscrite dans une stratégie globale de cybersécurité industrielle

Cette intervention fait partie d’un accompagnement construit dans la durée.

Nous travaillons, avec notre client, sur plusieurs leviers structurants sa cybersécurité industrielle. Chaque action vise à renforcer la maîtrise des systèmes, sans perturber l’exploitation. Nous avons notamment contribué à clarifier le périmètre des systèmes industriels. La classification des environnements permet de mieux structurer les projets et les responsabilités. Nous avons également accompagné le durcissement de certains systèmes industriels, basé sur des référentiels opérationnels tels que les recommandations du CIS. Elles constituent une base pragmatique pour renforcer la cohérence des configurations et des usages, sans complexifier inutilement les environnements industriels.

Ces actions visent à améliorer la stabilité et la cohérence des configurations existantes. La sécurisation des échanges fait aussi partie de cette démarche. Des pares-feux industriels ont été intégrés pour mieux maîtriser les communications entre zones. Dans le même esprit, nous avons participé à la mise en place d’une télémaintenance sécurisée pour mettre à disposition des accès à distance tout en maîtrisant la visibilité.

Chaque brique s’intègre dans une logique cohérente : l’inventaire réseau et la matrice de flux viennent naturellement compléter cette approche. Ils apportent une lecture concrète du fonctionnement du réseau OT. Cette continuité permet d’aligner les équipes et les échanges entre exploitation, IT et projets industriels gagnent en clarté.

Cette approche s’inscrit dans un cadre plus large de cybersécurité industrielle. Des textes comme NIS2 renforcent les attentes autour de la maîtrise des systèmes industriels.

Les principes appliqués s’alignent également avec des référentiels reconnus, tels que l’IEC 62443, qui propose une structuration cohérente des architectures et des échanges OT.

Une visibilité retrouvée pour piloter les projets industriels en confiance

Les effets de cette démarche se sont fait sentir rapidement. Les équipes terrain de notre client disposent désormais d’une vision claire du réseau OT et de ses échanges. Les équipes de supervision ont retrouvé une lecture stable et cohérente avec des informations affichées correspondant au comportement réel des installations.

Les automaticiens, les équipes IT et les responsables de projets parlent désormais le même langage. Les décisions techniques gagnent en précision car elles s’appuient sur des éléments observables, partagés et compris par tous. Lorsqu’une évolution est envisagée, son impact est plus facilement anticipé.

La matrice de flux sert de référence commune. Elle permet de discuter des choix techniques sur des bases factuelles. L’inventaire réseau OT joue un rôle central dans cette dynamique en reliant les équipements, les communications et les usages opérationnels.

Cette combinaison apporte une vraie capacité de pilotage. Elle transforme le réseau OT en un élément maîtrisé, et non subi.

Conclusion : sécuriser les projets hydrogène en maîtrisant l’OT dès la conception

Dans les environnements industriels liés à l’hydrogène, la maîtrise de l’OT est essentielle. Elle conditionne la stabilité, la lisibilité et l’efficacité des projets. Ce cas client montre l’importance de comprendre le fonctionnement réel du réseau. La visibilité sur les équipements et les flux devient un levier décisif. En structurant l’inventaire réseau OT et la matrice de flux, nous avons apporté cette clarté. Ces travaux s’inscrivent dans une démarche globale de cybersécurité industrielle, construite dans le temps.

Chez DATIVE, nous accompagnons les industriels dans cette logique pragmatique. Comprendre, structurer et maîtriser l’OT pour soutenir durablement les projets industriels.

Vous souhaitez gagner en visibilité sur votre réseau OT et mieux piloter vos projets industriels ? Nos équipes sont à votre disposition pour échanger sur vos enjeux.