Comment anticiper les cyberattaques sur vos infrastructures industrielles ?

Les infrastructures industrielles sont devenues des cibles privilégiées pour les cyberattaques. Souvent orchestrées par des acteurs malveillants, y compris par des groupes soutenus par des États. L’impact de ces attaques peut être dévastateur, tant sur le plan opérationnel que financier.Anticiper les cyberattaques des infrastructures industrielles, passe par la mise en place de défenses solides. Cet article vous guide sur les risques, solutions et bonnes pratiques pour sécuriser vos systèmes.

Qu’est-ce qu’une cyberattaque dans une infrastructure industrielle ?

Définition : Une cyberattaque industrielle est une tentative malveillante de compromettre les systèmes de contrôle industriels (ICS). Elle vise à accéder illégalement à des réseaux ou appareils pour voler, modifier ou détruire des données sensibles.

L’interconnexion croissante des réseaux OT et IT augmente l’exposition des infrastructures industrielles critiques aux cybermenaces. Ces systèmes, essentiels à la production d’énergie, au transport et à la fabrication, deviennent des cibles majeures.

Près de 60 % des cyberattaques visant les infrastructures critiques sont menées par des groupes affiliés à des États. Ces groupes cherchent souvent à déstabiliser des secteurs vitaux pour atteindre des objectifs géopolitiques. Le coût moyen d'une violation de données atteint 4,45 millions de dollars en 2023.

Exemples de cyberattaque industrielle

Les cyberattaques dans les infrastructures industrielles peuvent prendre diverses formes. Parmi les plus courantes, on trouve les exemples de cyberattaque industrielle suivants :

- Les ransomwares : Ces attaques chiffrent les données, rendant ainsi les opérations impossibles jusqu’au paiement d’une rançon. Les attaquants ciblent les réseaux d’entreprises pour exiger de l'argent en échange de la clé de déchiffrement.En 2021, le ransomware contre Colonial Pipeline a paralysé le plus grand réseau de carburant. Cette attaque a entraîné une hausse des prix de l’essence et une pénurie régionale. Elle a coûté plus de 4,4 millions de dollars en rançon.

- Les intrusions dans les systèmes de contrôle industriel (ICS) : Ces attaques ciblent les systèmes de contrôle pour manipuler des processus industriels en temps réel. Cela peut entraîner des accidents majeurs ou des pannes prolongées.Stuxnet, un virus découvert en 2010, a ciblé les centrifugeuses du programme nucléaire iranien. Il a modifié leur vitesse sans que les opérateurs ne s’en aperçoivent, les endommageant irrémédiablement.

- L’espionnage industriel : Ce type d'attaque vise à voler des informations sensibles, comme des données de production ou des secrets. Ces informations sont souvent utilisées au profit de la concurrence.En 2014, Sony Pictures a subi une cyberattaque sophistiquée, où des données sensibles ont été volées. Cela comprenait des scripts de films, des informations personnelles sur les employés et des courriels internes.

Quels sont les risques de cyberattaques pour vos infrastructures industrielles ?

Dans cette section, nous allons aborder trois risques majeurs liés aux cyberattaques sur les infrastructures industrielles.

Pertes financières

Les cyberattaques engendrent des pertes financières directes et indirectes considérables pour les infrastructures industrielles critiques. Les interruptions de production dues aux rançongiciels entraînent des pertes pouvant atteindre plusieurs millions d’euros. Ces incidents incluent des frais de remédiation : vérification des backups, remplacement des systèmes, audits, mises à jour de sécurité.

Les coûts indirects comprennent les amendes pour non-conformité, les primes d’assurance élevées, ainsi que les frais juridiques. Ces dépenses s’ajoutent aux coûts liés à la perte de revenus pendant l’interruption des activités.

Pour les petites et moyennes entreprises, ces coûts peuvent être insoutenables, mettant en péril leur viabilité financière. Ces entreprises ont souvent peu de ressources pour absorber ces pertes et renforcer leurs défenses. Il est crucial d'investir dans des solutions de cybersécurité robustes et des stratégies proactives. Cela permet de réduire les risques financiers liés aux cyberattaques industrielles.

Mise en pause de l’activité

Une cyberattaque sur des infrastructures industrielles critiques peut paralyser totalement les opérations d’une entreprise. L'attaque perturbe la production, la gestion des stocks et le suivi des commandes. Cela entraîne une perte de visibilité sur les processus clés, impactant directement la chaîne d'approvisionnement. Les délais de livraison sont rallongés, affectant la satisfaction client et l’image de l’entreprise.

Les ventes en ligne et d'autres opportunités commerciales sont également compromises, amplifiant les pertes. Les interruptions peuvent durer des semaines, voire des mois, augmentant considérablement la perte de chiffre d’affaires. La perte de productivité des employés et le ralentissement général des activités exacerbent ces perturbations.

L’impact devient plus significatif à mesure que les coûts de récupération augmentent. Les conséquences d’une telle paralysie ne se limitent pas aux pertes directes. Elles affectent aussi les relations avec les partenaires, clients et actionnaires. La capacité à rétablir rapidement les opérations devient essentielle pour minimiser les dommages à long terme.

Perte de réputation

Les cyberattaques ont un impact profond sur la réputation des entreprises industrielles. En cas de compromission de données sensibles, la confiance des clients est rapidement érodée. La fidélité des clients existants est mise à mal et l’acquisition de nouveaux contrats devient plus difficile. Une cyberattaque révèle un manque de rigueur en cybersécurité, effrayant ainsi investisseurs et partenaires.

Ce manque de confiance peut conduire à une perte d'intérêt croissante pour l'entreprise, entraînant une dépréciation de la valeur de la marque. L’entreprise risque de perdre des opportunités commerciales et sa position compétitive sur le marché. Les employés ressentent également les effets de la crise, en particulier sur leur moral. Le stress généré par la gestion de l’attaque perturbe le bon déroulement des opérations.

Cela peut entraîner des retards supplémentaires, aggravant la situation opérationnelle et financière de l’entreprise. La réputation est un actif intangible crucial, dont la restauration après une cyberattaque peut prendre des années.

Évaluez la sécurité de vos infrastructures industrielles avec nos experts. Contactez-nous dès maintenant.

7 conseils pour se protéger des cyberattaques sur vos infrastructures industrielles

La cybersécurité des infrastructures industrielles repose sur une gestion proactive des risques, selon le Framework de cybersécurité du NIST, qui se base sur cinq fonctions essentielles : Identifier, Protéger, Détecter, Répondre et Restaurer. Ces fonctions forment une approche complète pour se préparer, se défendre et se remettre des cyberattaques.

1. Cartographier/Inventorier ses Assets

Pour se protéger, il est essentiel d’avoir une connaissance précise de ses actifs numériques. Connaissez-vous réellement votre système ? Savez-vous combien d’équipements sont connectés et où ils se trouvent ? La plupart des industriels ne peuvent pas répondre avec précision à ces questions pourtant fondamentales. Une cartographie et un inventaire détaillés permettent de définir clairement le périmètre et de mieux sécuriser les infrastructures.

2. Réaliser un audit de cybersécurité

Un audit de cybersécurité permet d’identifier les vulnérabilités et les risques spécifiques à votre système. Cette analyse complète recense les failles potentielles et évalue les zones sensibles de vos infrastructures industrielles. Elle inclut l’examen des réseaux, des processus, des technologies, ainsi que des politiques de sécurité existantes. Réaliser un audit offre une vision claire de votre posture actuelle et des améliorations nécessaires. Cette démarche aboutit à une feuille de route précise pour renforcer efficacement votre cybersécurité.

Demandez un audit de cybersécurité industrielle pour construire un plan d’action adapté à vos besoins.

3. Former les collaborateurs

La formation des collaborateurs est essentielle pour protéger vos infrastructures contre les cyberattaques. Les erreurs humaines sont souvent à l’origine des cyberattaques, comme les clics sur des liens malveillants. Des sessions régulières sur les bonnes pratiques et la reconnaissance des menaces réduisent considérablement ce risque. La formation doit inclure la gestion des données sensibles et la reconnaissance des attaques de phishing.

4. Sauvegarder et récupérer les données

La détection rapide des incidents et la récupération rapide des données sont essentielles dans un cadre de cybersécurité. Les sauvegardes régulières et sécurisées des données critiques permettent de restaurer les systèmes après une cyberattaque. Ces sauvegardes doivent être vérifiées fréquemment pour garantir qu’elles restent intactes et accessibles en cas de besoin. Cela fait partie de la fonction restaurer, qui assure la résilience des infrastructures en cas de crise. Une stratégie de récupération solide limite l'impact des attaques et permet de rétablir rapidement les opérations. Cela réduit le temps d’arrêt et assure la continuité des activités malgré les menaces potentielles.

Bonne pratique de sauvegarde - stratégie 3-2-1 : conservez trois copies de vos données, sur deux supports différents (par exemple, disques durs et cloud) et une copie hors site. Cette approche améliore la résilience des sauvegardes.

5. Mettre en place un plan de continuité d’activité et de reprise d’activité

Un plan de continuité d’activité (PCA) et un plan de reprise d’activité (PRA) bien définis sont cruciaux. Ils détaillent les actions nécessaires pour maintenir les opérations critiques lors d'une cyberattaque. Ces plans permettent de définir des priorités et de coordonner les efforts pendant la crise. Ils assurent une reprise rapide après l'incident et minimisent l'impact sur les activités. Il est essentiel de mettre à jour régulièrement ces plans pour garantir leur efficacité. Testez vos PCA et PRA régulièrement pour vérifier leur validité et leur efficacité en situation réelle.

6. Réaliser des simulations d’attaques

Les simulations d'attaques sont un moyen efficace de détecter les faiblesses de votre sécurité. Les tests d’intrusion et les exercices permettent d’évaluer la réactivité de votre infrastructure face aux cybermenaces. Ces tests vérifient non seulement les mécanismes de défense, mais aussi la préparation de votre équipe aux attaques. Cela limite l'impact des intrusions et améliore la gestion de crise. Ces exercices permettent d'identifier des vulnérabilités non détectées par des solutions automatiques. Ils vous aident ainsi à renforcer vos défenses en conséquence, garantissant une meilleure résilience.

7. S’équiper des bons logiciels

Pour protéger vos infrastructures contre les cybermenaces, il est crucial d’utiliser des outils de sécurité adaptés. Le NIST recommande d’utiliser des pare-feu, antivirus et systèmes de détection d'intrusion (IDS/IPS). Ces outils jouent un rôle clé dans la défense des réseaux et systèmes industriels. Cependant, ils doivent être régulièrement mis à jour pour faire face à l'évolution des menaces. L'intégration de la surveillance en temps réel permet de détecter rapidement les activités suspectes. Cela aide à réagir de manière proactive et à limiter l'impact des cyberattaques.

Les Experts en cybersécurité industrielle de DATIVE déploient des solutions de cybersécurité adaptées aux réseau industriels.

Contactez-nous pour plus d’informations

Les solutions qui existent pour anticiper les cyberattaques industrielles

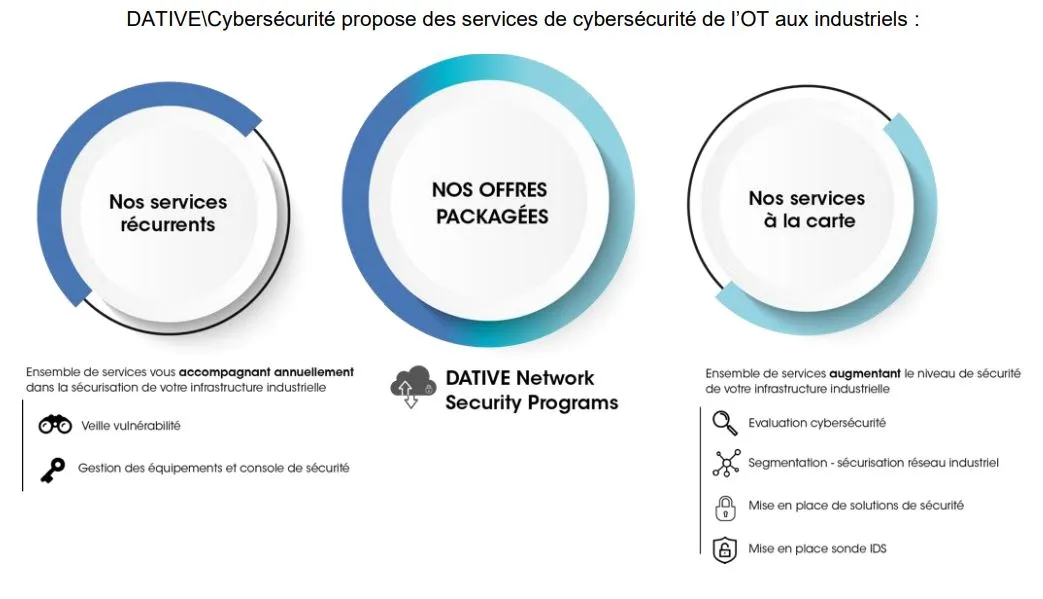

DATIVE offre une solution complète en cybersécurité industrielle, adaptée à chaque infrastructure spécifique. Nos services couvrent l’évaluation des risques, la sécurisation des réseaux industriels et le déploiement de solutions de cybersécurité industrielle robustes. Nous intégrons logiciel de cybersécurité industrielle certifiés par l’ANSSI, garantissant des outils conformes aux normes les plus strictes.

Des services à la carte pour une réponse sur-mesure

DATIVE propose des services personnalisés, adaptés aux spécificités de chaque réseau industriel, permettant d’assurer une sécurité optimale sur le long terme. Voici quelques exemples :

- Évaluation de la cybersécurité : Nous réalisons une analyse approfondie des risques, un audit des infrastructures et proposons des recommandations sur mesure pour renforcer la sécurité des systèmes pas à pas.

- Segmentation et sécurisation des réseaux industriels : Nous mettons en œuvre des politiques de sécurité avancées pour cloisonner les environnements industriels critiques. Évitant ainsi la propagation des menaces à travers les différents segments du réseau.

- Mise en place de solutions de sécurité : Nous déployons des solutions telles que des pares-feux, des systèmes de gestion des identités et des accès (IAM), du scellement de poste, des stations blanches, des antivirus. Solutions de cybersécurité industrielle dédiées à la protection des infrastructures critiques.

- Intégration de sondes IDS : Nous installons des solutions de détection d'intrusions (IDS) pour surveiller les réseaux en temps réel, offrant une visibilité complète sur les attaques potentielles et les comportements suspects.

Des services récurrents pour une protection continue

Pour garantir une sécurité optimale au quotidien, DATIVE propose des services récurrents qui assurent une surveillance et une gestion continue des équipements de sécurité.

- Veille sur les vulnérabilités : Nous effectuons une veille active sur les vulnérabilités des équipements de nos clients. Ces tests sont réalisés dans un environnement contrôlé pour valider l’efficacité des solutions et la non-régression des systèmes.

- Gestion des équipements de sécurité : Nous assurons la gestion, la supervision et la maintenance des équipements de sécurité (pare-feu, IDS, IPS, etc.), garantissant ainsi leur bon fonctionnement et leur mise à jour régulière.

- Gestion des consoles de sécurité : Nous centralisons la gestion des consoles de sécurité pour offrir une visibilité complète sur les systèmes de sécurité de votre infrastructure. Cela permet une réponse rapide et coordonnée face aux incidents.

Des offres packagées pour une gestion simplifiée

DATIVE propose également des solutions clés en main pour simplifier la gestion de la cybersécurité industrielle, en fonction des besoins spécifiques de chaque entreprise.

- DATIVE Network Security Program : Ce programme complet couvre l’évaluation, la mise en œuvre et la gestion de la sécurité des réseaux industriels. Il permet de sécuriser les systèmes industriels tout en maintenant leur performance et leur disponibilité.

- DATIVE Vulnerability Program : Ce programme est spécifiquement conçu pour la gestion proactive des vulnérabilités. Il inclut des outils de détection, des processus de gestion des vulnérabilités et des actions de correction pour réduire les risques potentiels avant qu’ils ne deviennent des menaces.

Ces solutions packagées offrent une approche structurée et évolutive de la cybersécurité, permettant à chaque entreprise de renforcer son infrastructure tout en simplifiant la gestion de ses systèmes de sécurité.

Comment réagir en cas de cyberattaque industrielle ?

Face à une cyberattaque industrielle, la rapidité et la précision des actions sont cruciales pour limiter les dégâts. Une réaction appropriée nécessite une préparation en amont, une bonne compréhension des processus de sécurité et une gestion efficace des ressources pour contenir et résoudre la situation. Cette section explore les bonnes pratiques de cybersécurité industrielle à suivre en cas d'attaque. Afin de garantir une réponse rapide et efficace. Tout en préservant l’intégrité et la disponibilité de l’infrastructure industrielle.

- Débrancher la machine d’internet ou du réseau informatique

Déconnecter immédiatement le réseau (Wifi et Ethernet) d’un appareil infecté, permet d’empêcher la propagation de l'attaque. Cette action isole l'appareil et minimise les risques pour les autres équipements connectés à l'infrastructure. En interrompant la connexion réseau, l'attaque perd son vecteur de communication, limitant ainsi son étendue.

- Ne pas éteindre l’appareil

Laisser l'appareil allumé préserve les preuves numériques nécessaires à l'analyse. Éteindre un appareil peut altérer des traces cruciales, compromettant ainsi l'enquête post-incident. Les journaux système et autres fichiers temporaires pourraient être effacés si l’appareil est éteint.

- Alerter le support informatique

Informer immédiatement l'équipe informatique permet une prise en charge rapide de l'incident. L'équipe peut alors évaluer la situation, mettre en place des mesures d'isolement et démarrer l’analyse. Une communication fluide avec les experts informatiques assure une réaction coordonnée et efficace.

- Ne plus utiliser l’appareil

Mettez en quarantaine l'appareil infecté pour éviter de compromettre d'autres systèmes. L’utilisation continue d'un appareil infecté peut mener à la propagation de logiciels malveillants supplémentaires. L'isolement de l’appareil garantit que l'attaque ne s'étend pas à d'autres segments du réseau.

- Prévenir ses collègues

La communication rapide avec les équipes aide à maintenir la vigilance et éviter d'autres infections. Informer les autres départements permet de limiter la propagation et d'éviter une attaque secondaire. Des alertes internes renforcent les mesures de sécurité et préparent les équipes à des actions immédiates.

Conclusion

L’anticipation des cyberattaques est primordiale pour assurer la sécurité de vos infrastructures industrielles. Adopter les bonnes pratiques de cybersécurité et investir dans des logiciels et équipements spécialisés permet de réduire les risques. L'intégration de solutions de sécurité adaptées garantit une protection continue contre les menaces émergentes. Une approche proactive permet de sécuriser vos systèmes et d'assurer la pérennité de vos opérations industrielles.

Ne laissez pas les vulnérabilités compromettre la sécurité de votre réseau industriel.

Contactez-nous pour plus d’informations