Common Vulnerabilities and Exposures (CVE): Un pilier fondamental de la cybersécurité moderne

Le Common Vulnerabilities and Exposures (CVE) est une ressource fondamentale pour la cybersécurité moderne. Maintenu par la MITRE Corporation, ce répertoire standardisé et public sert à identifier et à référencer les vulnérabilités de sécurité dans les logiciels, matériels et systèmes. L'un des principaux atouts du CVE réside dans sa capacité à offrir une nomenclature claire et unifiée pour la gestion des failles, facilitant ainsi la collaboration entre chercheurs, entreprises, équipes de sécurité et régulateurs à l’échelle mondiale.

Qu'est-ce que le CVE ? Un standard mondial de référencement

Dans un contexte de cybermenaces en constante évolution, une gestion cohérente et uniforme des vulnérabilités est indispensable. Avant 1999, l’absence de standardisation dans la dénomination des failles rendait la coordination entre chercheurs, développeurs et experts en sécurité complexe et sujette à des erreurs. L’introduction du CVE a permis de surmonter cette limitation. Voici les avantages majeurs de l’adoption de ce référentiel :

- Uniformisation des communications : L’identifiant unique CVE élimine les ambiguïtés en attribuant une désignation standard à chaque vulnérabilité, garantissant ainsi une meilleure compréhension des enjeux de sécurité.

- Centralisation de l’information : Le CVE devient une référence incontournable pour documenter les vulnérabilités, simplifiant la gestion et l’analyse des risques.

- Accélération des réponses : Les identifiants CVE facilitent la corrélation avec des solutions de remédiation (patches, contournements, etc.), réduisant ainsi les délais de traitement des vulnérabilités.

- Interopérabilité mondiale : En tant que norme internationale, le CVE assure une interopérabilité entre les différents outils de cybersécurité, qu’il s’agisse de scanners de vulnérabilités, de plateformes de gestion des patchs ou de solutions de renseignement sur les menaces.

Loin d’être une simple base de données ou une norme contraignante, le CVE est un mécanisme central de communication et de coordination qui permet aux acteurs de la cybersécurité de se référer à un même vocabulaire lorsqu'ils discutent de vulnérabilités critiques. Ce système a acquis une importance particulière dans des secteurs sensibles comme la cybersécurité industrielle, où des vulnérabilités non détectées peuvent compromettre des infrastructures essentielles. Cet article met en lumière le rôle crucial du CVE dans le renseignement sur les menaces et la gestion des risques, en particulier dans des environnements où la résilience des systèmes est primordiale.

Structure d’une Entrée CVE : détails et références techniques

Chaque entrée CVE est structurée autour de trois éléments principaux :

- Identifiant CVE : L’identifiant unique sous la forme CVE-Année-Numéro.

- Description de la vulnérabilité : Une explication succincte mais précise du problème de sécurité.

- Références externes : Des liens vers des ressources additionnelles, telles que des rapports techniques, des mises à jour de sécurité et des correctifs associés.

Exemple

CVE-2023-12345 : Une vulnérabilité dans le module XYZ de [Nom du Logiciel] permet à un attaquant d'exécuter du code arbitraire via une validation insuffisante des entrées utilisateur.

Les informations supplémentaires sont disponibles dans des bases de données comme le National Vulnerability Database (NVD), qui enrichit chaque entrée CVE avec des scores CVSS, des vecteurs d'attaque et des recommandations spécifiques. En outre, des organismes tels que le CERT-FR (Centre gouvernemental de veille, d'alerte et de réponse aux attaques informatiques en France) fournissent également des alertes et des bulletins techniques détaillant les vulnérabilités référencées dans le CVE.

Le CERT-FR publie des conseils et des recommandations pratiques pour aider les organisations à atténuer les risques associés aux vulnérabilités identifiées. Ces informations sont particulièrement utiles dans le cadre de la gestion des incidents de sécurité et pour assurer une veille continue sur les menaces.

Les Scores CVSS : Évaluation de la Gravité des Vulnérabilités

Les scores CVSS (Common Vulnerability Scoring System) sont utilisés pour évaluer la gravité des vulnérabilités référencées dans le CVE. Chaque vulnérabilité reçoit un score numérique qui reflète son impact potentiel et la facilité d’exploitation. Le CVSS est basé sur trois catégories de métriques :

- Score de Base : Évalue l'impact et l'exploitabilité de la vulnérabilité, en prenant en compte des critères comme l’impact sur la confidentialité, l’intégrité et la disponibilité, ainsi que la complexité d’exploitation et les privilèges requis.

- Score Environnemental : Permet d'ajuster l’évaluation en fonction des spécificités d’un environnement particulier (par exemple, la criticité des systèmes affectés).

- Score Temporaire : Tient compte de la disponibilité de correctifs ou de solutions de contournement.

Le score final, compris entre 0 et 10, permet de classer les vulnérabilités en différentes catégories de gravité, allant de faible à critique. Par exemple, une vulnérabilité avec un score de 9.0 à 10.0 est considérée comme critique et nécessite une remédiation immédiate.

Les scores sont classés en plusieurs catégories de gravité :

- Faible (0.1 - 3.9) : Vulnérabilités qui présentent un risque minime. Les attaques sont difficiles à exécuter et les impacts sont limités.

- Modéré (4.0 - 6.9) : Vulnérabilités qui peuvent être exploitées, mais avec un impact limité ou difficile à réaliser.

- Élevé (7.0 - 8.9) : Vulnérabilités qui ont un impact significatif et peuvent être facilement exploitées.

- Critique (9.0 - 10.0) : Vulnérabilités très graves, souvent exploitables à distance, avec un impact majeur sur le système.

Les scores CVSS facilitent la gestion des vulnérabilités en aidant les équipes de sécurité à prioriser les correctifs. Cependant, le contexte spécifique de chaque organisation doit toujours être pris en compte pour une gestion optimale des risques.

Le CVE et la cybersécurité industrielle : protéger les infrastructures critiques

La cybersécurité industrielle, impliquant la protection des systèmes de contrôle industriels (ICS) et des infrastructures critiques, présente des défis uniques. Ces systèmes utilisent souvent des technologies héritées ou des logiciels propriétaires difficiles à mettre à jour, ce qui augmente leur vulnérabilité aux attaques.

Le CVE joue un rôle central en permettant aux professionnels de la sécurité de :

- Identifier les vulnérabilités des équipements industriels : Par exemple, une vulnérabilité dans un automate programmable Siemens pourrait être référencée par le CVE, avec des informations détaillées sur les correctifs à appliquer.

- Prioriser les actions de remédiation : Dans des environnements sensibles où l’arrêt des opérations peut entraîner des pertes financières ou des risques physiques, le CVE aide à classer les vulnérabilités par leur impact potentiel.

- Coordonner les réponses aux incidents : En cas de cyberattaque ciblant un réseau industriel, l’accès aux identifiants CVE permet d’identifier rapidement les failles exploitées et de déployer des mesures correctives appropriées.

- Sensibiliser les parties prenantes : Le CVE sert d’outil éducatif pour renforcer la conscience des vulnérabilités au sein des équipes industrielles et des responsables de la sécurité.

L'Importance de Suivre les Vulnérabilités et de Mettre à Jour les Équipements

Suivre les vulnérabilités et mettre à jour régulièrement les équipements sont des impératifs pour renforcer la cybersécurité. Dans un environnement où les menaces évoluent rapidement, une gestion proactive des vulnérabilités est essentielle pour limiter les risques d’exploitation.

- Réduction des Risques : Les vulnérabilités non corrigées représentent des points d’entrée pour les cyberattaques. Le suivi des CVE permet d’identifier rapidement les failles et de mettre en œuvre des correctifs avant qu’elles ne soient exploitées.

- Priorisation des Correctifs : Grâce aux scores CVSS, il est possible de hiérarchiser les vulnérabilités en fonction de leur gravité et de l'impact potentiel, permettant ainsi de cibler les mises à jour les plus critiques en priorité.

- Conformité et Résilience : Le suivi des vulnérabilités est également requis par de nombreuses normes réglementaires et constitue une démarche fondamentale pour garantir la résilience des systèmes face aux cybermenaces.

En résumé, une gestion continue des vulnérabilités, basée sur des référentiels comme le CVE, est clé pour assurer la sécurité des infrastructures et anticiper efficacement les risques.

Nous vous aidons à suivre et à gérer efficacement les vulnérabilités de vos infrastructures. Contactez-nous dès aujourd'hui pour une gestion proactive de vos risques.

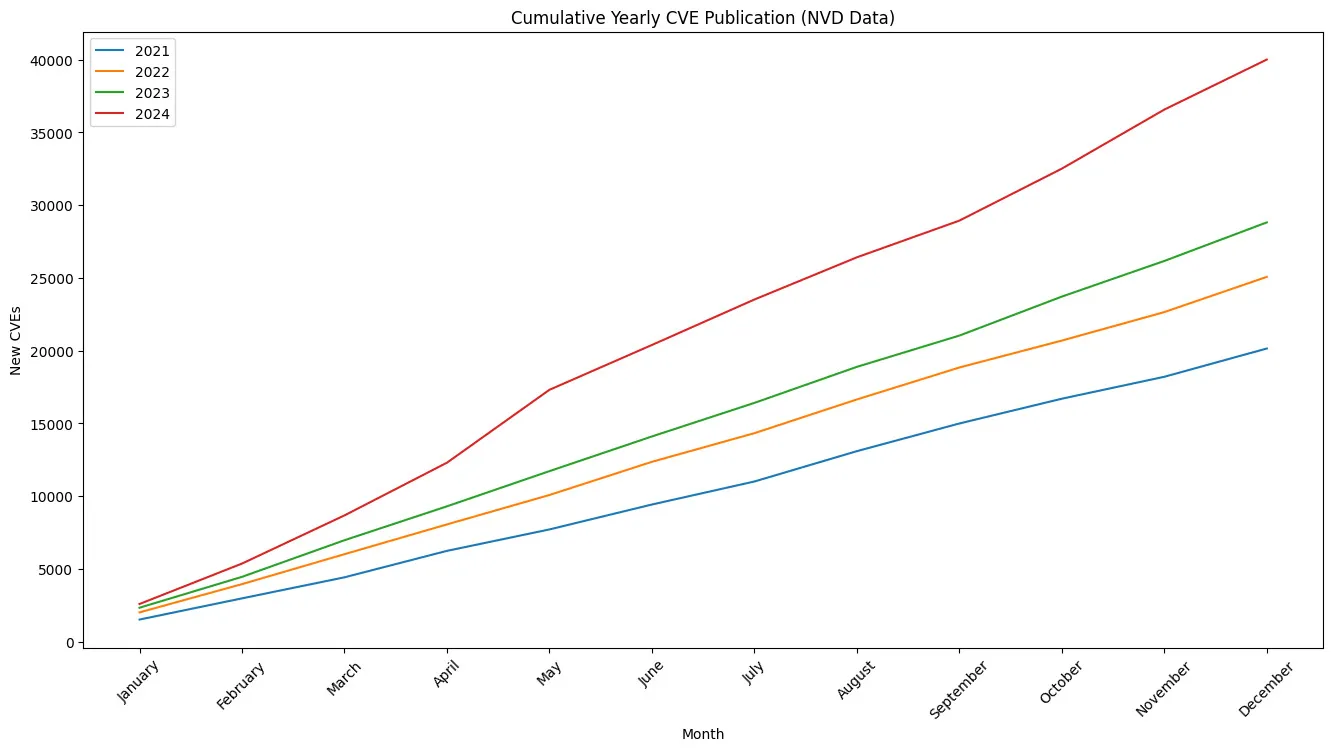

CVE – Une forte augmentation des vulnérabilités

Les stats de 2024

L’année 2024 marque un tournant avec un nombre record de vulnérabilités publiées. Par rapport à 2023, on observe une hausse de 38,83 % des CVE enregistrées, confirmant une tendance à l’accélération des découvertes de failles de sécurité.

Cette augmentation peut s’expliquer par plusieurs facteurs :

- Une surface d’attaque en expansion : la multiplication des technologies connectées et des services cloud accroît les opportunités d’exploitation.

- Une meilleure détection : les efforts des chercheurs en cybersécurité, des éditeurs et des programmes de bug bounty permettent d’identifier plus rapidement les vulnérabilités.

- Une régulation plus stricte: de nombreux organismes imposent désormais une divulgation systématique des failles, contribuant à l’augmentation du volume de CVE recensées.

Face à cette explosion, les entreprises doivent renforcer leur gestion des vulnérabilités en priorisant les failles critiques et en adoptant une approche proactive pour limiter les risques.

Conclusion

Le CVE représente bien plus qu’une simple base de données ; c’est un outil stratégique dans la lutte contre les cybermenaces. En standardisant l’identification et la gestion des vulnérabilités, il permet de renforcer la collaboration entre les différents acteurs de la cybersécurité, tout en facilitant une gestion proactive des risques. Dans un monde de plus en plus connecté, l’adoption du CVE est essentielle pour sécuriser les infrastructures critiques et protéger les actifs numériques.

Références

- MITRE CVE Database : https://cve.mitre.org/

- National Vulnerability Database (NVD) : https://nvd.nist.gov/vuln

- CERT-FR : https://www.cert.ssi.gouv.fr/

FAQ

Question 1 : Qu'est-ce que le CVE et pourquoi est-il important dans la cybersécurité ?

Le CVE est une base de données publique qui fournit des identifiants uniques pour chaque vulnérabilité de sécurité. Son rôle est crucial pour standardiser la gestion des vulnérabilités, faciliter la communication entre les professionnels et accélérer les réponses aux cybermenaces.

Question 2 : Comment le CVE aide-t-il à gérer les vulnérabilités dans les infrastructures industrielles ?

Dans les environnements industriels, où les mises à jour peuvent être complexes et coûteuses, le CVE permet d'identifier rapidement les vulnérabilités et de prioriser les actions de remédiation en fonction de leur impact potentiel.

Question 3 : Quelle différence existe-t-il entre le CVE et le CVSS ?

Le CVE sert à identifier les vulnérabilités, tandis que le CVSS évalue la gravité de ces vulnérabilités, en attribuant un score qui guide les priorités de remédiation.

Question 4 : Comment les entreprises utilisent-elles le CVE dans la gestion des patchs ?

Les entreprises se basent sur le CVE pour associer des patches de sécurité à des vulnérabilités spécifiques, facilitant ainsi leur déploiement rapide et ciblé.

Question 5 : En quoi le CVE est-il différent du CWE ?

Le CWE (Common Weakness Enumeration) est une classification des faiblesses de conception ou de programmation pouvant mener à des vulnérabilités. À l’inverse, le CVE recense des vulnérabilités spécifiques identifiées dans des produits ou systèmes particuliers.

Nous suivons vos vulnérabilités, contactez-nous.