Ces postes ne seront jamais patchés… mais ils peuvent devenir inaltérables

Cet article vous présente une stratégie complète de durcissement postes obsolètes (aussi appelé hardening en anglais) pour renforcer votre cybersécurité industrielle. Dans les environnements industriels, nous rencontrons régulièrement des postes obsolètes (Windows 2000 SP4, XP, 7 ou anciens Windows 10). Ces postes, pourtant critiques en industrie … ne peuvent plus recevoir de correctifs : défauts de licence, incompatibilités automates, ou risques de stoppage de production.

Si votre chaîne de production est concernée par la présence de postes obsolètes (et c’est certainement le cas), nous vous détaillons dans cet article la manière dont nous déployons une stratégie de durcissement pour transformer ces postes en bastions sécurisés, sans compromettre votre continuité industrielle. Vous découvrirez :

- Pourquoi ces postes obsolètes sont encore en production.

- Quels risques pour votre cybersécurité industrielle, notamment via des vecteurs comme l’USB sécurisé non contrôlé.

- Comment implémenter une méthode de durcissement, avec liste blanche, verrouillage système, supervision et audit.

Pourquoi le durcissement est souvent le seul levier réaliste en OT

Dans le monde de la cybersécurité IT, les réponses sont souvent binaires : on migre, on virtualise, on isole totalement.

Mais en OT, les marges de manœuvre sont beaucoup plus étroites. Les contraintes terrain, les exigences de disponibilité et les interdépendances avec les automatismes rendent toute opération invasive complexe, voire impossible.

Voici pourquoi le durcissement est souvent la seule option réaliste à court terme :

- La migration est rarement possible sans recoder les process : Beaucoup de logiciels industriels anciens sont figés, sans mises à jour ni support. Ils dépendent d’une version spécifique de Windows. Ce lien est souvent technique : pilote matériel, carte PCI, automate ou SCADA intégré. Les migrer signifierait tout revalider fonctionnellement, un processus long, coûteux, et risqué.

- La virtualisation implique souvent un redémarrage : Or, dans l’industrie, il n’est pas rare qu’un système n’ait pas été éteint depuis plusieurs années. Un redémarrage peut suffire à faire planter l’environnement, réinitialiser une licence logicielle ou corrompre un fichier de configuration critique.

- La sécurité IT ne s’applique pas directement : Les EDR, SIEM, NAC ou patching centralisé sont inefficaces (voire incompatibles) avec ces OS anciens. Et les équipes IT sont souvent démunies face à des postes sur lesquels aucun agent ne peut être installé.

- Le facteur humain joue un rôle clé : Les opérateurs utilisent ces postes tous les jours. Modifier les interfaces, restreindre l’usage sans accompagnement, ou même simplement changer un raccourci peut générer du rejet. Le durcissement non-intrusif, quand il est bien fait, ne modifie ni l’ergonomie, ni les habitudes. C’est une barrière invisible mais efficace.

Pourquoi des postes obsolètes persistent dans l’industrie

Contraintes techniques et économiques

Les systèmes industriels critiques dépendent souvent d’une version obsolète du système d’exploitation. Cela s’explique par des licences non migrables, ou par des pilotes et drivers métiers intraitables. Remplacer ces postes signifie parfois risquer des arrêts prolongés. En conséquence, de nombreux postes Windows XP ou Windows 7 restent en service. Face à ces contraintes, le durcissement postes obsolètes devient une alternative concrète à la migration impossible.

Risque opérationnel en cas de mise à jour

Mettre à jour un poste critique peut provoquer une rupture de communication avec un automate. Cela peut aussi entraîner des erreurs API ou provoquer un crash du process. Paradoxalement, l’absence de migration devient l’option la plus sûre pour maintenir la production.

Besoin d’un audit de vos postes obsolètes ? Contactez nos experts DATIVE dès maintenant.

Risques de cybersécurité industrielle associés

Failles non corrigées

Ces postes obsolètes ne reçoivent plus de patchs officiels. Des vulnérabilités connues (SMB v1, EternalBlue...) restent actives. Ils ne sont pas compatibles avec les EDR modernes, exposant votre infrastructure OT à des attaques persistantes.

Vecteurs d’intrusion faciles

Sans durcissement, les menaces cyber que nous rencontrons régulièrement proviennent de :

- Clés USB non contrôlées,

- Scripts injectés ou DLL non autorisées,

- Escalade de privilèges locale.

Ces moyens offrent un accès simple à des attaquants souhaitant viser votre chaîne industrielle.

Postes obsolètes ≠ postes perdus : stratégie de confinement numérique

C’est dans ce cadre que le durcissement postes obsolètes prend tout son sens.

Objectif de la mise en place d’un durcissement / hardening : un poste inaltérable

Le but n’est pas de patcher, mais de verrouiller le poste :

- Liste blanche précise des exécutables, DLL, scripts acceptés

- Blocage de tout fichier non référencé, y compris en local,

- Contrôle granulaire des ports USB (lecture seule, audit, blocage),

- Verrouillage du système selon usage métier,

- Supervision continue et alertes en cas de comportement anormal.

Mise en œuvre concrète du hardening sur vos postes process

Chez DATIVE, sur un poste Windows XP de supervision, nous déployons :

- Contrôle applicatif actif avec liste blanche dynamique,

- Module USB sécurisé en lecture seule ou blocage total,

- Filtrage réseau restrictif (IP autorisées, ports métier uniquement),

- Journaux centralisés pour audit et traçabilité.

Cela fait de votre poste critique un système stable, conforme et sécurisé, bien que non migré.

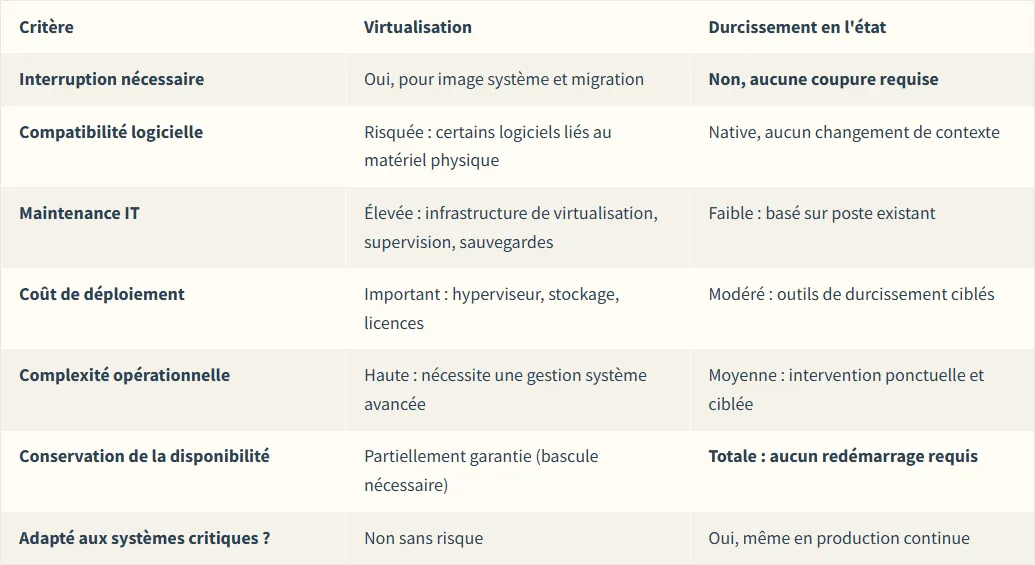

Virtualisation ou durcissement ? Deux approches, deux contraintes

Lorsqu’on évoque la sécurisation de l’obsolescence du parc OT, deux réponses techniques sont souvent envisagées : la virtualisation de l’OS existant, ou le durcissement en l’état. Ces deux options ne répondent pas aux mêmes enjeux, et ne sont pas interchangeables.

La virtualisation peut être pertinente pour des postes non critiques ou peu sollicités. Mais lorsqu’il s’agit d’un poste critique, en production continue, que l’on ne peut arrêter ni reconfigurer, le durcissement est la seule méthode permettant de préserver la disponibilité tout en élevant significativement le niveau de sécurité.

Vous hésitez entre virtualiser ou durcir vos postes industriels ? Demandez une étude de faisabilité auprès de nos équipes DATIVE via ce formulaire de contact.

Intégrer la stratégie de durcissement de votre parc dans une gouvernance OT à 360°

Quand appliquer le durcissement/hardening

- Quand la migration est impossible ou prévue à horizon > 12 mois,

- Si le poste critique dépend d'une application ou d’un automate obsolète,

- En cas d’exposition élevée (connexion réseau, USB fréquent).

Modèle de gouvernance

- Rôles clairs (MOA, MOE, SSI),

- Journalisation des actions et modifications,

- Procédures de maintenance sécurisée (désactivation temporaire de la cage de durcissement).

Ainsi, le durcissement ciblé devient une mesure active, pas un compromis.

Le positionnement sur la dette technologique OT

Un poste obsolète n’est dangereux que s’il est exposé ou non maîtrisé. Au contraire, un poste ancien durci peut fonctionner plusieurs années sans risque accru.

Cela rejoint les bonnes pratiques abordées dans nos articles :

- Les Tendances et outils en cybersécurité industrielle - 2025, sur le verrouillage des postes et le monitoring réseau en temps réel.

- Les 5 bonnes pratiques pour améliorer votre cybersécurité industrielle, notamment l’usage de sondes IDS/IPS et la segmentation réseau.

- La Directive NIS2 et enjeux cybersécurité industrielle, qui renforcent la nécessité de sécuriser les postes legacy.

Conclusion

Les postes obsolètes sont inévitables en environnement OT. Mais ils ne sont pas irrécupérables. Grâce au durcissement, il est possible de les protéger efficacement, sans migrer immédiatement.

Chez DATIVE, nous vous aidons à :

- Diagnostiquer vos postes legacy

- Mettre en place des politiques de durcissement, incluant liste blanche, supervision, USB sécurisé et verrouillage granulaire

- Intégrer cette stratégie dans votre gouvernance cybersécurité industrielle

Vous faites face à un challenge similaire ? Contactez nos experts pour une évaluation gratuite, audit ou accompagnement opérationnel.

Le durcissement postes obsolètes permet d’allier continuité opérationnelle et sécurisation pragmatique.

Vous hésitez à durcir un parc Windows XP ou 7 ? DATIVE vous accompagne dans l’évaluation du risque, la définition d’une politique de durcissement, et la mise en œuvre sur site ou à distance.

FAQ – Postes obsolètes et cybersécurité industrielle

Question 1 : Un poste Windows XP ou Windows 7 peut-il encore être utilisé en production en 2025 ?

Oui, à condition qu’il soit strictement isolé, durci et intégré à une politique de cybersécurité industrielle cohérente. Le durcissement par liste blanche, le contrôle des ports USB et la supervision des actions permettent de maintenir ces systèmes dans un cadre sécurisé.

Question 2 : Quelle est la différence entre durcissement et patching ?

Le patching corrige une faille à la source, en modifiant le système d’exploitation. Le durcissement consiste à verrouiller le comportement du poste pour limiter les surfaces d’attaque, sans modification du système. Cette méthode est idéale lorsque les correctifs ne sont plus disponibles (cas des postes obsolètes).

Question 3 : Que peut-on faire si un poste obsolète est connecté à un réseau de supervision ?

Il est crucial de contrôler les flux réseau en amont : mise en place de pare-feu locaux ou VLAN industriels, limitation des ports, IP et protocoles utilisés. DATIVE préconise également une journalisation systématique et une segmentation réseau, comme abordé dans cet article.

Question 4 : Le blocage des ports USB est-il systématique ?

Non. Il est possible d’implémenter un contrôle USB sécurisé : certains ports peuvent être en lecture seule, d'autres complètement désactivés, avec une autorisation ponctuelle lors des maintenances via des procédures encadrées. Cette flexibilité permet de concilier sécurité et opérations industrielles.

Question 5 : Quel est le coût typique d’un projet de durcissement de postes obsolètes ?

Le coût dépend du nombre de postes, de leur rôle dans l’architecture OT et du niveau de sécurisation souhaité.