Bonnes pratiques en cybersécurité industrielle : conseils et importance !

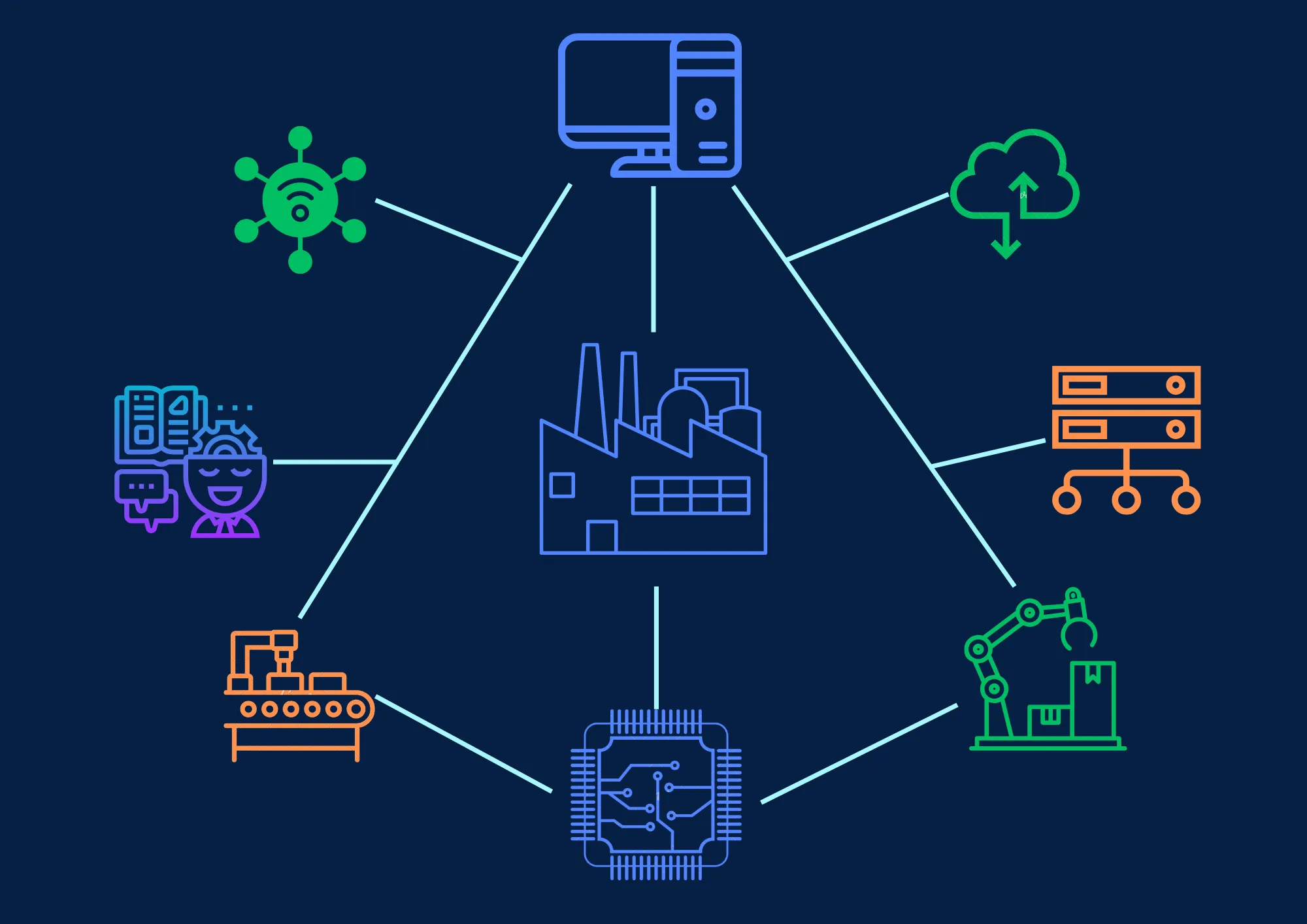

Dans un monde où l'industrie 4.0 révolutionne les chaînes de production, la cybersécurité industrielle devient essentielle. L'intégration des technologies connectées expose les systèmes industriels, historiquement isolés, à des cybermenaces de plus en plus sophistiquées. Ces attaques peuvent perturber les opérations, entraîner d'importantes pertes financières et mettre en péril la pérennité des entreprises. Cet article vous guide à travers les bonnes pratiques et souligne l’importance capital de la cybersécurité industrielle. Vous découvrirez pourquoi sécuriser vos infrastructures est indispensable face aux principaux risques liés aux cybermenaces. Nous fournirons des recommandations concrètes pour protéger vos installations et limiter les vulnérabilités de vos systèmes critiques. Enfin, des solutions clés seront abordées pour sécuriser vos données sensibles et garantir la résilience opérationnelle.

L’importance de la cybersécurité industrielle

L'essor des cybermenaces dans l'industrie

Avec l’avènement de l’industrie 4.0, les technologies IIoT révolutionnent les chaînes de production et améliorent l'efficacité opérationnelle. Cependant, elles exposent les entreprises industrielles à de nouvelles formes de cybermenaces ciblant leurs systèmes critiques. Les rançongiciels, par exemple, peuvent chiffrer des données sensibles et exiger une rançon pour les restaurer. Les attaques par déni de service (DDoS) visent à surcharger les systèmes connectés, entraînant l'arrêt des processus industriels essentiels. Les malwares peuvent compromettre les systèmes SCADA, manipulant les paramètres de production pour provoquer des défauts dans les produits finis.

L’importance de la cybersécurité industrielle réside dans la capacité à protéger ces infrastructures contre ces cyberattaques complexes. Sans des mesures de sécurité adaptées, les entreprises s’exposent à des conséquences financières, opérationnelles et stratégiques désastreuses. Mais fort heureusement, il existe des bonnes pratiques pour palier à ces risques.

Un impact direct sur la continuité des opérations

Une cyberattaque peut paralyser une chaîne de production, entraînant des arrêts d’usine et des pertes financières significatives. En 2022, Toyota a interrompu la production de toutes ses usines japonaises en raison d’une attaque réseau. Cette cyberattaque a ciblé l’un de ses fournisseurs, provoquant des perturbations majeures dans l’ensemble de la chaîne de production. L'incident a souligné la vulnérabilité des réseaux industriels face aux menaces provenant de partenaires externes non sécurisés.

Un tel événement démontre l'importance de la cybersécurité industrielle pour protéger les opérations critiques des entreprises manufacturières. Sans protection efficace, une seule attaque peut mettre en péril la production d’une organisation ainsi que sa réputation.

La protection des données et des processus critiques

Les systèmes industriels vont bien au-delà de la simple sécurisation des équipements et des machines. Ces infrastructures traitent des données sensibles importantes, telles que les procédés de fabrication, les programmes de production et les informations clients. Protéger ces données est essentiel pour éviter le vol ou la compromission d’informations sensibles.

Une des bonnes pratiques de la cybersécurité industrielle réside dans la capacité à préserver ces ressources critiques, indispensables à la compétitivité et à la continuité des opérations.

En plus des données, les processus critiques eux-mêmes sont des cibles privilégiées. Par exemple :

- une attaque peut manipuler les paramètres de production pour provoquer des défauts dans les produits finis.

- elle peut également interrompre les chaînes de production en compromettant les systèmes SCADA (Supervisory Control And Data Acquisition) ou PLC (Programmable Logic Controller).

Ces perturbations peuvent entraîner des pertes financières massives et une perte de confiance des clients. La mise en œuvre de mesures adaptées souligne une fois de plus l’importance de la cybersécurité industrielle. Celle-ci est indispensable pour préserver la compétitivité et la pérennité des entreprises.

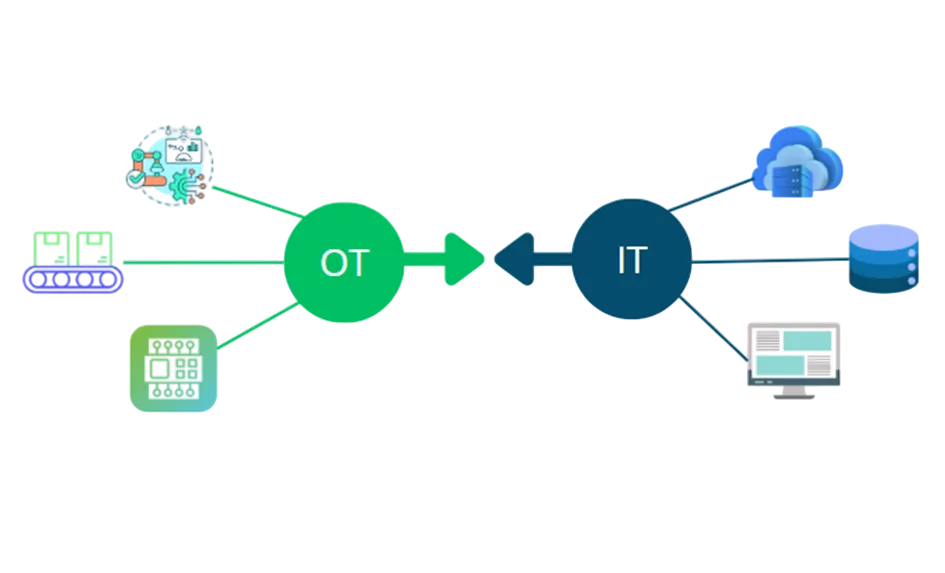

La convergence IT/OT : un nouveau défi

La convergence IT/OT transforme le paysage de la cybersécurité industrielle en intégrant les technologies informatiques et opérationnelles. Historiquement isolés, les systèmes OT (Operational Technology) sont désormais connectés aux réseaux IT (Information Technologies), exposant de nouveaux points d’entrée aux cyberattaques. Cette interconnexion facilite l’efficacité des processus industriels, mais elle nécessite une sécurité adaptée aux deux environnements. Les menaces ciblant les équipements OT, comme les automates programmables, peuvent entraîner des arrêts critiques ou des perturbations majeures.

Pour sécuriser cette convergence, il est important d’adopter une politique de sécurité, tenant compte des spécificités de chaque infrastructure.

5 bonnes pratiques en cybersécurité industrielle

Bonne pratique n°1 : Établir et maintenir un inventaire des dispositifs connectés au réseau

La première étape pour renforcer la cybersécurité industrielle est d’établir un inventaire complet des dispositifs connectés au réseau. Cela inclut les IHM, les automates programmables, les équipements IIoT... Cet inventaire offre une visualisation claire de l’ensemble du parc informatique et opérationnel. Connaître précisément les appareils présents permet d’identifier les actifs critiques et de mieux planifier les mesures de protection. Il constitue une base solide pour une gestion proactive de la sécurité industrielle et facilite la prise de décisions adaptées en cas de besoin.

Bonne pratique n°2 : Contrôler les permissions de modification des postes de travail

Restreindre les permissions de modification sur les postes de travail est essentiel pour éviter les accès non autorisés. Il est important de mettre en place une gestion rigoureuse des identités, telle que IAM (Identity Access Management) pour contrôler les accès. Cette gestion permet de définir précisément qui peut accéder à quelles ressources. L’utilisation de mots de passe robustes et de l'authentification à deux facteurs (MFA) renforce la sécurité. Par exemple, la MFA peut inclure un code reçu par SMS ou une application d'authentification. Ces solutions compliquent les tentatives de piratage et protègent les systèmes industriels des cyberattaques industrielles.

Bonne pratique n°3 : Sensibiliser les employés aux pratiques de cybersécurité

Les opérateurs sont la première ligne de défense contre les cyberattaques. Il est essentiel de les sensibiliser aux bonnes pratiques de cybersécurité. Par exemple, ils doivent créer des mots de passe complexes et savoir reconnaître les tentatives de phishing. Il est également important de leur apprendre à éviter les sites frauduleux et à ne pas mélanger usages professionnels et personnels. La prudence face aux réseaux Wi-Fi publics et l’utilisation de clés USB non vérifiées doivent être priorisées. Une formation continue réduit les erreurs humaines, qui sont souvent à l'origine des brèches de sécurité.

Bonne pratique n°4 : Réaliser des sauvegardes régulières des données dans des environnements sécurisés

Effectuer des sauvegardes régulières est capitale pour préserver l’intégrité des données en cas d’incident. Ces sauvegardes doivent être stockées dans des environnements sécurisés, sur des supports physiques et dans le cloud. Une stratégie efficace repose sur la règle dite "3-2-1", essentielle pour garantir une protection optimale. Elle consiste à conserver trois copies des données, sur deux supports différents dont une hors site ou sur le cloud. Cette approche garantit une récupération rapide et complète des données en cas de cyberattaque industrielle ou de défaillance.

Bonne pratique n°5 : Mettre en place une politique de gestion des incidents de sécurité

Une politique de gestion des incidents est essentielle pour réagir rapidement face à une cyberattaque industrielle. Elle comprend la détection rapide des anomalies et l’identification des signes d'intrusion. Une réponse appropriée doit être mise en place pour limiter l’impact et contenir les dégâts. Après l'incident, des mesures préventives comme le PRA (Plan de reprise d’activité) et le PCA (Plan de continuité d’activité) sont décisives pour éviter les récidives. Ce processus structuré renforce la résilience de l’entreprise et minimise l'impact des cyberattaques sur les opérations.

Nos solutions pour votre cybersécurité industrielle

Protéger vos systèmes industriels nécessite une approche globale et adaptée aux défis spécifiques des environnements OT). Dative vous propose des solutions complètes et sur-mesure pour assurer la sécurité de vos infrastructures industrielles.

Cartographie et inventaire

Protéger vos systèmes industriels nécessite une approche globale et adaptée aux défis spécifiques des environnements OT). Dative vous propose des solutions complètes et sur-mesure pour assurer la sécurité de vos infrastructures industrielles.

Évaluation de cybersécurité

Nous effectuons une évaluation approfondie de votre posture de cybersécurité. Cela inclut l’identification des vulnérabilités, la vérification de la conformité aux normes et réglementations (comme le NIST Framework et l’IEC 62443), et l’analyse des risques spécifiques à vos processus. Notre diagnostic vous fournit un rapport clair et des recommandations adaptées pour améliorer votre sécurité.

Sécurisation des réseaux industriels

Les réseaux OT nécessitent des mesures de sécurité spécifiques pour éviter les intrusions ou la propagation des menaces. Nous implémentons des solutions de segmentation réseau afin d’isoler les systèmes critiques, limitant ainsi les risques d'attaque. Nous mettons en place des contrôles d'accès stricts pour restreindre l'accès aux systèmes sensibles aux seules personnes autorisées. Ces solutions combinées assurent une protection robuste des réseaux industriels, réduisant les points d'entrée aux cyberattaques.

Mise en place de sondes IDS

Les sondes IDS (Intrusion Detection Systems) permettent de détecter les comportements anormaux sur vos réseaux industriels. Ces outils sont essentiels pour identifier en temps réel les activités malveillantes, offrant une protection proactive contre les cyberattaques.

Veille vulnérabilité

Les menaces évoluent constamment, et il faut rester informé. Notre service de veille de vulnérabilité surveille en permanence les failles découvertes dans vos systèmes. Nous vous informons des correctifs disponibles et vous accompagnons dans leur mise en œuvre.

Gestion des équipements et consoles de sécurité

Pour garantir une cybersécurité efficace, il est important de centraliser la gestion des équipements de sécurité (pare-feu, sondes IDS…). Nous assurons la configuration, la surveillance, et l’optimisation continue de ces systèmes, afin qu’ils restent performants face aux nouvelles menaces.

Pour plus d’informations sur nos services, contactez nos experts

Conclusion

Nos experts en cybersécurité industrielle vous permettent de renforcer votre résilience face aux cybermenaces. Nos solutions assurent la sécurité et la continuité opérationnelle de vos systèmes industriels.

La cybersécurité industrielle n’est plus une option. Elle est essentielle pour protéger vos systèmes de contrôle. Elle garantit la continuité des opérations et protège les données critiques de l’entreprise.

En adoptant les bonnes pratiques de cybersécurité industrielle, vous pouvez vous prémunir contre les cybermenaces. S’équiper de solutions adaptées renforce votre sécurité et assure la pérennité de vos infrastructures industrielles.

Prenez dès aujourd’hui les mesures nécessaires pour sécuriser vos systèmes industriels avec DATIVE.