Le modèle Zéro Trust : une stratégie essentielle en cybersécurité OT

Le modèle Zéro Trust s’impose comme une stratégie de cybersécurité incontournable pour l’OT. Cet article présente ses principes, ses apports à la cybersécurité industrielle et les étapes clés pour déployer une architecture Zéro Trust adaptée à la sécurité réseau OT.

Qu'est-ce que le modèle Zéro trust

Principe et fonctionnement du modèle Zero Trust

Le modèle Zéro Trust est une approche de cybersécurité fondée sur un principe simple : ne jamais faire confiance par défaut.

Chaque utilisateur, appareil, application et transaction doit être vérifié en permanence avant d’accéder au système d’information (SI) de votre industrie.

Avec l’essor du télétravail, du Bring Your Own Device (BYOD) et la généralisation des services hybrides, le modèle Zéro Trust s’impose comme une nécessité pour protéger efficacement vos environnements IT et OT.

Les principes fondamentaux du Zero Trust pour l’IT

Ses principes techniques essentiels incluent :

- Évaluation continue de l’utilisateur et de l’accès : chaque requête est analysée dynamiquement pour vérifier l’identité du sujet ( opérateur, utilisateur, externe, …) et sa légitimité à accéder à la ressource.

- Prise en compte du contexte : l’état de sécurité du poste, le lieu de connexion et d’autres paramètres sont évalués pour ajuster les droits d’accès en temps réel.

- Sensibilité des ressources : la criticité d’une ressource, en termes de disponibilité, d’intégrité et de confidentialité, influence le niveau de contrôle appliqué.

- Authentification systématique : aucune connexion n’est autorisée sans vérification préalable, même pour les utilisateurs internes.

- Principe de moindre privilège : chaque opérateur dispose uniquement des droits strictement nécessaires à sa mission.

- Micro-segmentation et isolation : le réseau est découpé en segments afin de limiter la propagation d’éventuelles intrusions.

Le Zéro Trust n’est pas un produit unique ou une technologie miracle. C’est un modèle de sécurité stratégique qui doit être déployé progressivement. Une adoption trop rapide ou mal maîtrisée peut affaiblir le système d’information et donner une fausse impression de sécurité, c’est pourquoi, les experts DATIVE vous accompagnent pour un déploiement par étape en prenant en compte les spécificités de vos usines.

Les apports du Zéro Trust à la cybersécurité industrielle

Réduction des surfaces d’attaque

En environnement industriel, la surface d’attaque correspond à l’ensemble des points d’entrée possibles pour un cyberattaquant.

Elle inclut vos systèmes industriels critiques, les capteurs IoT, les serveurs OT et les passerelles IT/OT.

Avec l’augmentation des connexions externes, télémaintenance, cloud industriel, BYOD et interconnexion IT/OT, cette surface d’attaque s’est fortement élargie.

Chaque point d’accès non sécurisé devient un vecteur potentiel pour des intrusions, des ransomwares ou des sabotages ciblés.

Le modèle Zéro Trust industriel vous permet de réduire cette exposition. En appliquant un contrôle strict et continu des accès et en suivant les principes fondamentaux présentés précédemment, il limite les interactions non autorisées avec les systèmes critiques et restreint la propagation d’éventuelles intrusions.

Sécurisation des accès aux systèmes OT

Dans un site industriel, le contrôle des accès aux systèmes de contrôle industriel (SCI) doit être strict et précis.

Le principe de moindre privilège consiste à attribuer à chaque utilisateur uniquement les droits nécessaires à l’accomplissement de ses missions. Ainsi, un opérateur ne peut pas réaliser de tâches administratives ou accéder à des fonctions qui ne relèvent pas de ses responsabilités.

Ce contrôle strict réduit l’exposition aux risques d’intrusion. Il empêche un utilisateur malveillant, qu’il soit externe ou interne au site, de compromettre le fonctionnement normal des systèmes industriels.

Contrôle et traçabilité des utilisateurs

Dans un environnement OT, il est essentiel de savoir qui accède à quelles ressources et à quel moment.

La traçabilité des utilisateurs permet de suivre toutes les actions effectuées sur vos systèmes de contrôle industriel et sur vos infrastructures critiques.

La mise en place d’un système de traçabilité répond à plusieurs objectifs essentiels :

- Enregistrement des événements pour détecter les incidents de sécurité : Chaque connexion, commande et modification est consignée pour permettre la détection rapide d’activités anormales ou suspectes.

- Investigations a posteriori : En cas d’incident, les journaux permettent de reconstituer les actions des utilisateurs et de comprendre l’origine et l’étendue de l’incident.

- Recherche de compromission : La traçabilité facilite l’analyse des flux et des logs pour identifier toute compromission ou intrusion dans le système.

- Journalisation pour chaque système d’information : Chaque composant critique du système industriel OT - serveurs, passerelles, interfaces HMI - doit générer des logs structurés et centralisés, assurant une couverture complète de l’environnement.

Ces objectifs techniques garantissent une visibilité totale sur les accès et activités, renforçant ainsi la sécurité réseau OT et permettant de réagir efficacement en cas d’incident.

Comment déployer une architecture Zéro Trust ?

1. Inventaire des actifs et cartographie des flux

Le déploiement d’une architecture Zéro Trust dans un environnement industriel commence par une connaissance exhaustive du périmètre à protéger.

Il est fortement déconseillé de chercher à sécuriser un site sans avoir identifié ses actifs (automates, IHM, variateurs, switch, …), compris son architecture et analysé les échanges qui la traversent.

Chez DATIVE, nous accompagnons nos clients dans cette première étape stratégique.

Nous réalisons un inventaire détaillé des actifs présents sur le site : systèmes de contrôle industriel, automates, serveurs, postes de travail, capteurs et équipements réseau.

Cet inventaire est complété par une cartographie des flux physiques et logiques, offrant une visibilité complète sur l’ensemble des communications au sein du réseau industriel.

Cette cartographie met en lumière les zones critiques, les vulnérabilités des systèmes , une structure réseau à plat, ainsi que des équipements parfois oubliés dans un contexte où la continuité des opérations prime souvent sur l’intégration de nouvelles pratiques de cybersécurité.

Elle constitue une base solide pour construire une stratégie Zéro Trust adaptée, progressive et réaliste.

Vous souhaitez initier le déploiement d’une architecture Zéro Trust au sein de votre organisation ? Contactez nos experts DATIVE pour bénéficier d’un accompagnement structuré et adapté à vos enjeux industriels.

2. Segmentation réseau (IT / OT)

L’évolution des environnements industriels multiplie les risques. L’interconnexion croissante entre les actifs IT et OT, l’utilisation de solutions cloud pour la production et la mise en place de services de télémaintenance exposent les réseaux industriels à de nouvelles menaces.

Grâce à une segmentation rigoureuse, une intrusion reste confinée dans la zone par laquelle elle est entrée, limitant ainsi son impact sur l’ensemble des opérations.

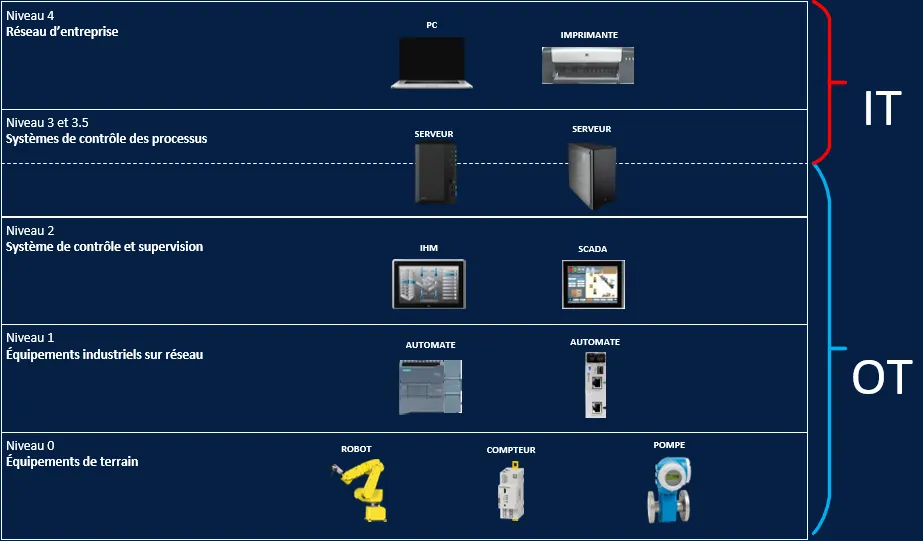

Le modèle Purdue est un référentiel largement utilisé pour structurer les réseaux industriels. Il divise l’architecture ICS en six zones distinctes (Cellule, Contrôle du processus, Supervision, Niveau de site et réseau de périmètre industriel, Réseaux de l’entreprise) contenant des systèmes IT et OT, illustrant comment les éléments typiques d’une installation industrielle s’interconnectent. Déployé correctement, il permet un cloisonnement intégral entre ICS/OT et IT, offrant la possibilité d’appliquer des contrôles d’accès stricts sans entraver les opérations.

Chez DATIVE, nous aidons nos clients à concevoir et déployer cette segmentation au cœur de leurs architectures industrielles. Cela passe par l’implémentation de pares-feux industriels, de commutateurs de niveau 3 permettant la création et la gestion de VLANs et par une organisation logique du réseau adaptée aux spécificités du site.

3. Authentification forte et gestion des identités

Le principe central du modèle Zéro Trust est que chaque utilisateur, appareil et application doit être authentifié avant d’accéder aux ressources, même lorsqu’ils se trouvent à l’intérieur du réseau.

DATIVE propose un accompagnement personnalisé dans la mise en place d’une gestion centralisée des identités et d’une authentification forte adaptée à l’OT.

Cette approche combine :

- Authentification multi-facteurs (MFA) : pour s’assurer que l’utilisateur est bien celui qu’il prétend être.

- Gestion des droits et des rôles : attribution des privilèges strictement nécessaires à chaque profil métier (responsable maintenance, opérateur, intervenant extérieur, …), suivant le principe de moindre privilège.

- Intégration IT/OT : l’authentification couvre à la fois les systèmes IT classiques et les équipements industriels, garantissant une visibilité complète et cohérente.

- Suivi et audit des accès : chaque connexion est consignée, permettant de détecter rapidement toute tentative suspecte et de réaliser des investigations a posteriori.

Cette approche renforce la sécurité réseau OT, limite les risques liés aux comptes compromis et prépare l’entreprise à un déploiement Zéro Trust efficace et maîtrisé.

4. Surveillance, détection et réponse aux incidents

Dans les environnements industriels, il ne suffit pas de segmenter le réseau et de contrôler les accès : il est crucial de surveiller en continu les activités pour détecter rapidement toute anomalie ou tentative d’intrusion.

Pour sécuriser efficacement un réseau OT, plusieurs approches sont combinées :

- Collecte et corrélation des événements : les logs des automates, SCADA, HMI, serveurs et équipements réseau sont centralisés et analysés pour identifier des comportements inhabituels.

- Détection en temps réel : des outils spécialisés signalent immédiatement les activités suspectes, facilitant une réaction rapide avant que l’incident ne se propage.

- Gestion des alertes et réponses automatisées : en cas d’anomalie, des actions peuvent être déclenchées automatiquement pour isoler la zone affectée ou limiter l’impact sur la production.

- Audit et investigations : toutes les activités sont enregistrées, permettant de retracer l’origine des incidents, comprendre les vecteurs d’attaque et améliorer les mesures de prévention.

Ces mesures renforcent la sécurité réseau OT, limitent l’impact des attaques et améliorent la réactivité face aux menaces, tout en garantissant la continuité des opérations industrielles.

Pour mettre en place une surveillance et une réponse aux incidents adaptées à vos systèmes industriels, contactez nos experts DATIVE

Les défis de la mise en œuvre du modèle Zéro Trust

Intégration dans des environnements OT anciens

Les infrastructures industrielles existantes comportent souvent des systèmes anciens (poste de supervision sous Windows XP, configuration automate sensible, …) qui n’ont pas été conçus pour la cybersécurité moderne.

Intégrer le modèle Zéro Trust dans ces environnements nécessite de combiner modernisation et adaptation progressive, afin de ne pas perturber la continuité de vos process de production.

Complexité des architectures IT et OT

Les sites industriels actuels combinent des systèmes IT et OT interconnectés, parfois avec des services cloud.

Cette hybridation rend la mise en œuvre du Zéro Trust plus complexe, car elle implique de gérer des flux multiples et de maintenir une visibilité complète sur l’ensemble du réseau.

Coût et accompagnement du changement

La transition vers une architecture Zéro Trust implique des investissements matériels, logiciels et humains. Elle nécessite également un accompagnement du personnel pour adopter de nouvelles pratiques de sécurité, tout en assurant la continuité des opérations industrielles.

Contactez DATIVE dès aujourd’hui pour bénéficier d’un accompagnement sur mesure et commencer le déploiement de votre architecture Zéro Trust industrielle.

Liens entre les normes et le modèle Zéro Trust

Le modèle Zéro Trust s’inscrit dans un cadre réglementaire et normatif européen et français qui encadre la cybersécurité industrielle. Son adoption permet de renforcer la sécurité des systèmes OT tout en facilitant la conformité.

- Directive NIS2 : cette directive impose aux infrastructures critiques européennes de renforcer leur cybersécurité. Les principes Zero Trust, tels que le contrôle strict des accès et la segmentation réseau, répondent directement à ces exigences.

- LPM (Loi de Programmation Militaire) : pour les opérateurs d’importance vitale en France, Zéro Trust complète la LPM en sécurisant les systèmes critiques et en limitant les accès aux seules entités vérifiées.

- ISO/IEC 62443 : ce standard international pour les systèmes industriels définit des bonnes pratiques de sécurité. Le Zéro Trust permet de les appliquer concrètement à travers la micro-segmentation, l’authentification forte et la surveillance continue des accès.

En pratique, le modèle Zéro Trust offre un cadre opérationnel qui rend la cybersécurité OT plus robuste, tout en permettant de respecter les obligations réglementaires et les meilleures pratiques reconnues.

Pour sécuriser vos systèmes industriels et vous aligner sur les normes et directives françaises et européennes grâce à une approche Zéro Trust, contactez nos experts DATIVE.

Conclusion

Le modèle Zéro Trust est aujourd’hui un levier indispensable pour sécuriser les systèmes industriels et réduire les risques liés aux environnements OT. Pour autant, sa mise en œuvre peut se révéler complexe : systèmes anciens, architectures hybrides et exigences de continuité de production rendent chaque déploiement unique.