EBIOS RM : La référence française pour l’analyse des risques en cybersécurité

Dans un contexte où les menaces numériques ne cessent de croître, les organisations doivent adopter des démarches solides pour identifier, évaluer et traiter les risques liés à leur cybersécurité. La méthode EBIOS Risk Manager (EBIOS RM), révisée en 2024, s’impose comme une réponse incontournable. Adoptée à l’échelle française, voire européenne, cette méthode structurée offre un cadre rigoureux pour intégrer la gestion des risques numériques dans la stratégie globale des organisations. Cet article explore en détail cette norme, ses objectifs, ses principes et son application concrète.

EBIOS RM – Qu’est-ce que c’est ?

EBIOS RM (Expression des Besoins et Identification des Objectifs de Sécurité – Risk Management) est une marque déposée du Secrétariat Général de la Défense et de la Sécurité Nationale (SGDSN). C’est une méthode publiée par l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) pour apprécier et traiter les risques de cybersécurité. Avec la version 2024, EBIOS RM franchit une nouvelle étape en intégrant les exigences des normes internationales, notamment l’ISO/IEC 27001:2022 et en s’alignant sur les pratiques européennes en matière de gestion des risques. Souvent comparée à l’ISO 27005, cette méthodologie se distingue par son approche pragmatique et orientée scénarios.

EBIOS RM propose un cadre structuré pour identifier les menaces, évaluer leurs impacts et définir des mesures de sécurité adaptées. Elle s’appuie sur une analyse fine des scénarios de risque, mettant l’accent sur :

- La cartographie des enjeux métiers et techniques.

- L’identification des menaces émergentes.

- La priorisation des traitements de risque.

EBIOS RM – Les objectifs

EBIOS RM 2024 a pour objectif principal d'aider les organisations à renforcer leur gestion des risques en cybersécurité, tout en optimisant leurs ressources et en s'assurant de la conformité aux régulations en vigueur. Plus précisément, la méthode permet aux organisations de :

1. Anticiper les risques

L’un des principes fondamentaux d’EBIOS RM est d’identifier de manière proactive les menaces, vulnérabilités et scénarios de risques avant qu’ils ne se concrétisent. Grâce à une approche anticipative, cette méthodologie permet d’avoir une vision claire de l’écosystème de risques propres à chaque organisation, facilitant ainsi une préparation optimale face aux cybermenaces.

2. Prioriser les actions

L’adoption d’EBIOS RM aide les entreprises à allouer efficacement leurs ressources en fonction des enjeux métiers les plus critiques. Cela garantit une protection ciblée des actifs essentiels, tout en minimisant les coûts et les efforts associés à des actions de sécurité moins pertinentes.

3. Aligner la cybersécurité avec les objectifs stratégiques

Une gestion des risques réussie nécessite de garantir que la cybersécurité soit pleinement en harmonie avec les priorités stratégiques et opérationnelles de l’organisation. EBIOS RM permet d’assurer que les mesures de sécurité contribuent à la réalisation des objectifs globaux de l’entreprise, tout en protégeant ses intérêts à long terme.

4. Faciliter la conformité réglementaire

EBIOS RM facilite l’intégration de la cybersécurité avec les normes et régulations existantes, comme le RGPD, la directive NIS2 et les standards ISO/IEC 27001. Cette approche permet aux organisations de répondre aux exigences réglementaires de manière fluide, tout en renforçant leur posture de sécurité.

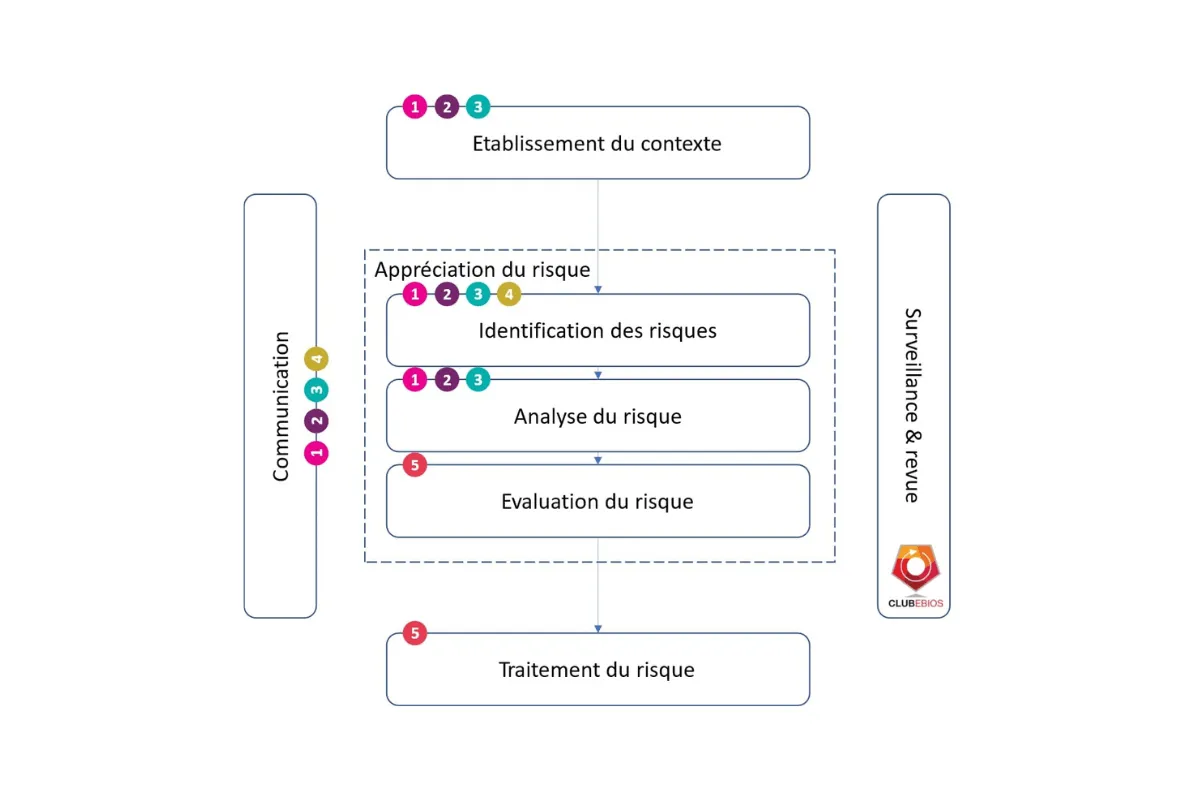

Depuis les dernières mise à jour du Framework EBIOS RM, celui-ci est totalement compatible avec la norme ISO27005:2022 - Préconisations pour la gestion des risques liés à la sécurité de l'information. Le club EBIOS propose l’infographie suivante montrant la correspondance entre les 5 ateliers de la méthode EBIOS RM et l’ISO27005

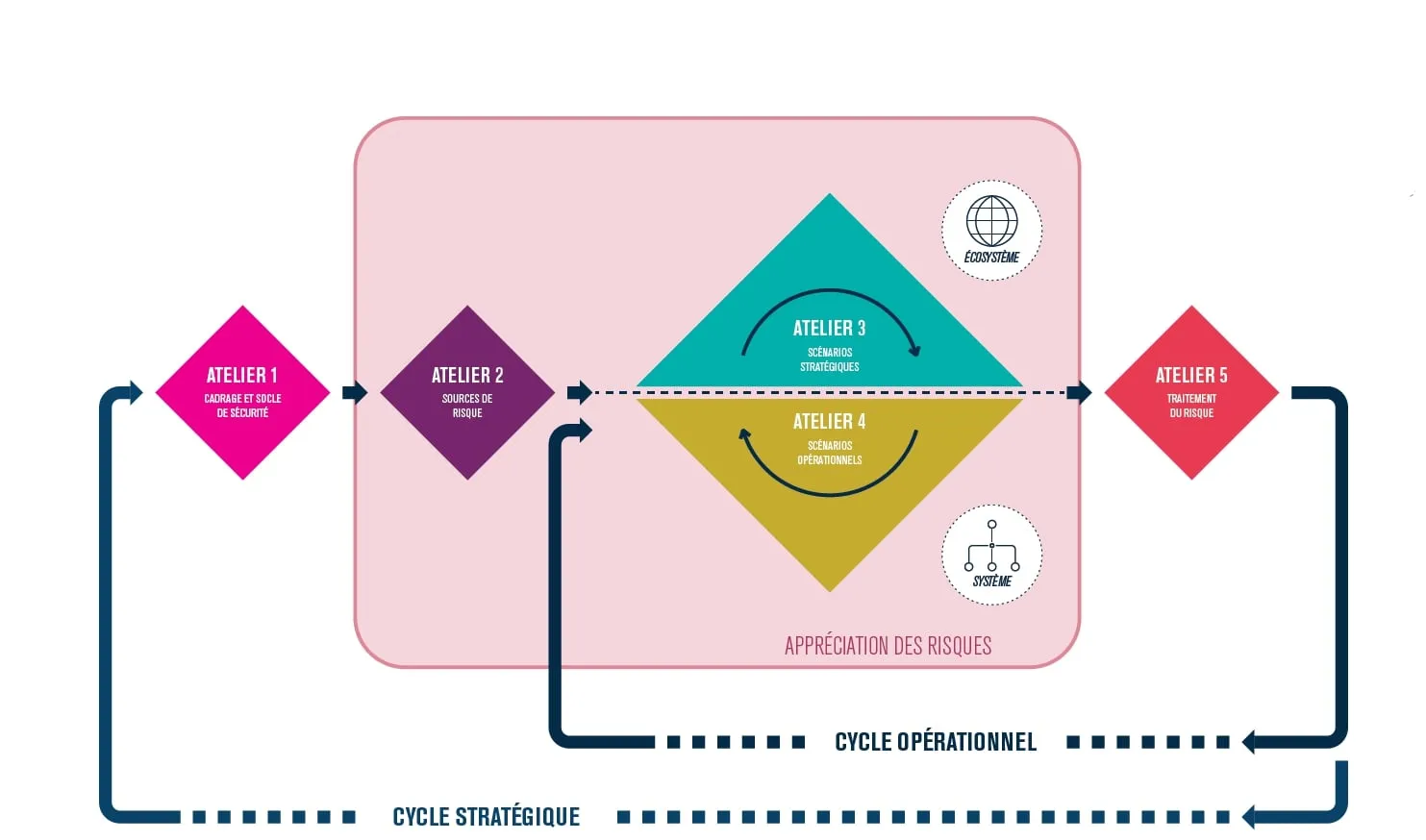

EBIOS RM – Les 5 ateliers : Une approche structurée de la gestion des risques

La méthodologie EBIOS Risk Manager (EBIOS RM) repose sur cinq ateliers complémentaires permettant d’identifier, d’évaluer et de traiter les risques de cybersécurité. Ces ateliers fournissent une approche progressive et cohérente pour comprendre l’exposition aux menaces et mettre en place des mesures de protection adaptées.

Grâce à son expertise, DATIVE vous accompagne dans la mise en place d'une stratégie cybersécurité alignée sur vos objectifs. Parlons-en !

Étape 1 : cadrage et socle de sécurité

Cet atelier définit le cadre de l’analyse en identifiant les actifs essentiels à protéger, tels que les données sensibles, les infrastructures critiques et les services vitaux. Il permet également de fixer les objectifs de sécurité et d’aligner les parties prenantes sur une vision commune des enjeux. L’issue de cet atelier est un périmètre de sécurité validé et cohérent avec la stratégie de l’organisation.

Étape 2 : sources de risque

L’objectif ici est d’identifier les acteurs pouvant représenter une menace pour le périmètre défini. On distingue les sources de risque internes (erreurs humaines, malveillances internes) et externes (cybercriminels, États, hacktivistes, etc.). Cet atelier s’appuie sur une modélisation des interactions entre les actifs et leur environnement pour anticiper les menaces potentielles.

Étape 3 : scénarios stratégiques

À partir des sources de risque identifiées, cet atelier vise à élaborer des scénarios d’attaques plausibles en combinant des vulnérabilités avec des modes opératoires réalistes. L’objectif est d’évaluer les menaces sous un prisme stratégique en tenant compte des motivations des attaquants et des impacts potentiels sur l’organisation. Ces scénarios aident à déterminer les principales orientations de gestion des risques.

Étape 4 : scénarios opérationnels

Cet atelier traduit les scénarios stratégiques en situations concrètes pouvant affecter les actifs critiques et les processus métier. Il s’agit d’évaluer la probabilité et l’impact de chaque risque afin de les prioriser. Cette hiérarchisation permet de concentrer les efforts sur les menaces les plus significatives et de définir des niveaux de tolérance au risque adaptés.

Étape 5 : traitement du risque

Dernière étape de la méthodologie, cet atelier consiste à définir et mettre en place des mesures de sécurité proportionnées aux risques identifiés. Ces mesures peuvent être techniques (chiffrement, segmentation réseau), organisationnelles (protocoles de réponse aux incidents) ou contractuelles (clauses de cybersécurité dans les relations avec les fournisseurs). L’objectif est d’assurer un niveau de protection optimal tout en garantissant la résilience de l’organisation.

Grâce à ces cinq ateliers, EBIOS RM permet une gestion des risques robuste et alignée sur les enjeux stratégiques et opérationnels des organisations. Cette approche méthodique aide à anticiper les menaces, à structurer la défense et à renforcer la posture de cybersécurité.

EBIOS RM - Pourquoi l’adopter ?

Une approche structurée et opérationnelle de la gestion des risques

EBIOS Risk Manager est bien plus qu’une simple méthode d’analyse des risques. Elle constitue un cadre méthodologique robuste, conçu pour aider les organisations à comprendre, anticiper et traiter les menaces pesant sur leur système d’information. En adoptant cette approche, les entreprises peuvent structurer leur gestion des risques de manière cohérente, tout en optimisant leurs ressources et en facilitant la prise de décision au plus haut niveau.

DATIVE vous aide à structurer vos analyses de risques avec la méthode EBIOS RM. Contactez-nous !

Un alignement sur les enjeux stratégiques

L’un des principaux atouts d’EBIOS RM est son aptitude à aligner la cybersécurité sur les objectifs stratégiques de l’organisation. En mettant l’accent sur les scénarios de risques les plus critiques, elle permet aux décideurs de concentrer leurs efforts sur les risques ayant un impact significatif sur la continuité des activités, la protection des données sensibles et la résilience face aux cyberattaques.

Une démarche collaborative et intelligible

EBIOS RM favorise une approche collaborative impliquant les différentes parties prenantes de l’organisation. Son cadre structurant permet d’impliquer efficacement aussi bien les experts techniques que les décideurs, garantissant ainsi une meilleure compréhension des risques et une gestion plus efficace. La modélisation des risques est réalisée de manière claire et accessible, ce qui facilite l’adoption de mesures de protection adaptées et pertinentes.

Une méthode adaptative et en amélioration continue

Le paysage de la cybersécurité étant en constante évolution, EBIOS RM intègre un processus d’amélioration continue. Les analyses de risques ne sont pas figées dans le temps, mais adaptées régulièrement en fonction de l’évolution des menaces, des vulnérabilités et des nouveaux enjeux de cybersécurité. Cette flexibilité assure une protection optimale et dynamique face aux risques émergents.

Ressources et références

Pour approfondir vos connaissances sur la méthode EBIOS RM et la gestion des risques en cybersécurité, voici quelques ressources essentielles :

- ANSSI : https://cyber.gouv.fr/la-methode-ebios-risk-manager

- Club EBIOS : https://club-ebios.org/site/

- ISO/IEC 27001:2022 : https://www.iso.org/fr/standard/27001

- Directive NIS2 : https://cyber.gouv.fr/la-directive-nis-2

- RGPD : https://www.cnil.fr/fr/reglement-europeen-protection-donnees

DATIVE vous accompagne dans l’intégration d'EBIOS RM pour une cybersécurité robuste et alignée sur vos enjeux. Contactez-nous

Conclusion

EBIOS RM est une méthode incontournable pour les organisations cherchant à optimiser leur gestion des risques cyber. En offrant un cadre adapté aux réalités des menaces actuelles, en facilitant l’alignement avec les objectifs stratégiques et en renforçant la conformité aux exigences réglementaires, elle s’impose comme un levier essentiel pour la sécurité des systèmes d’information. Pour les professionnels de la cybersécurité, adopter EBIOS RM signifie disposer d’un outil puissant et évolutif permettant de maîtriser efficacement les risques numériques d’aujourd’hui et de demain.

FAQ

Question 1 : Qu'est-ce que la méthodologie EBIOS RM et en quoi est-elle importante pour la gestion des risques en cybersécurité ?

EBIOS RM (Expression des Besoins et Identification des Objectifs de Sécurité - Risk Management) est une méthodologie structurée permettant d’évaluer et de gérer les risques liés à la cybersécurité. Elle permet aux entreprises de mieux comprendre les menaces qui pèsent sur leurs systèmes et d’adopter une approche proactive pour les atténuer.

Question 2 : Comment EBIOS RM s'intègre-t-elle dans un processus global de gestion des risques ?

EBIOS RM s’intègre parfaitement dans un processus global de gestion des risques en offrant une approche systématique pour identifier, évaluer et traiter les risques. Elle permet de lier les enjeux spécifiques de cybersécurité aux objectifs de l’organisation, facilitant ainsi une prise de décision éclairée.

Question 3 : Quels sont les principaux avantages d'adopter EBIOS RM dans une organisation ?

EBIOS RM offre plusieurs avantages : une meilleure compréhension des risques spécifiques à l'organisation, une gestion proactive des vulnérabilités, et une réduction des coûts associés à la gestion des incidents de sécurité. Elle permet également de renforcer la conformité avec les normes et les réglementations.

Question 4 : En quoi EBIOS RM est-elle plus efficace que d’autres méthodologies de gestion des risques ?

EBIOS RM se distingue par son approche centrée sur les besoins de sécurité des organisations, sa flexibilité pour s’adapter à des contextes variés, et sa capacité à intégrer des facteurs humains et techniques dans l’évaluation des risques. Elle permet une évaluation approfondie des menaces en prenant en compte les spécificités du contexte organisationnel.