Gestion des vulnérabilités dans les systèmes industriels (OT) : de la théorie à la réalité terrain

La gestion des failles de sécurité dans les systèmes industriels est aujourd’hui un enjeu central, mais rarement simple à mettre en œuvre. Entre équipements anciens, patchs inapplicables et inventaires souvent incomplets, les équipes sur le terrain doivent composer avec des contraintes techniques et opérationnelles fortes. Si les normes et référentiels fournissent un cadre utile, leur application concrète en environnement industriel reste complexe. Découvrez dans cet article les obstacles réels rencontrés ainsi qu'une approche pragmatique pour sécuriser efficacement les systèmes existants, sans perturber les opérations.

Pourquoi la gestion des vulnérabilités OT est-elle complexe ?

La gestion des vulnérabilités dans les systèmes industriels (OT) se distingue fortement de l’approche IT classique.

Une réalité opérationnelle difficile

Sur le terrain, les équipes industrielles font régulièrement face à plusieurs défis récurrents :

- Des équipements obsolètes non maintenus par les constructeurs (par exemple : systèmes Windows XP ou Windows 7, automates Siemens, Schneider anciens).

- Des patchs inexistants ou difficilement applicables, car ils intègrent souvent des évolutions fonctionnelles susceptibles d’entraîner des régressions sur les processus industriels.

- Une méconnaissance fréquente des équipements réellement présents sur le réseau. Nous constatons fréquemment chez nos clients industriels une perte totale ou partielle du suivi précis de leur inventaire OT.

Ces contraintes opérationnelles limitent considérablement la capacité des industriels à appliquer pleinement les bonnes pratiques issues des référentiels normatifs. En cybersécurité industrielle, on ne peut pas sécuriser efficacement ce que l’on ne connaît pas précisément.

Les freins concrets rencontrés en audit OT

Lors de nos audits réalisés chez DATIVE, nous identifions systématiquement des vulnérabilités critiques, bien connues mais pourtant ignorées ou non corrigées sur le terrain :

- Des automates industriels très anciens, en production depuis 10 à 15 ans, sans aucune mise à jour disponible depuis plusieurs années.

- Des postes de supervision sous Windows 7, avec des droits d’administration complets, sans antivirus ni correctifs appliqués.

- Des réseaux utilisant des plages IPv4 publiques, exposant directement les équipements industriels à Internet, ainsi qu'une présence régulière de configurations IPv6 non maîtrisées, donc potentiellement exploitables.

Ces failles concrètes et récurrentes exposent directement l’entreprise à des risques d’arrêt de production ou de compromission sévère du système industriel.

Faites auditer votre infrastructure OT dès maintenant avec DATIVE

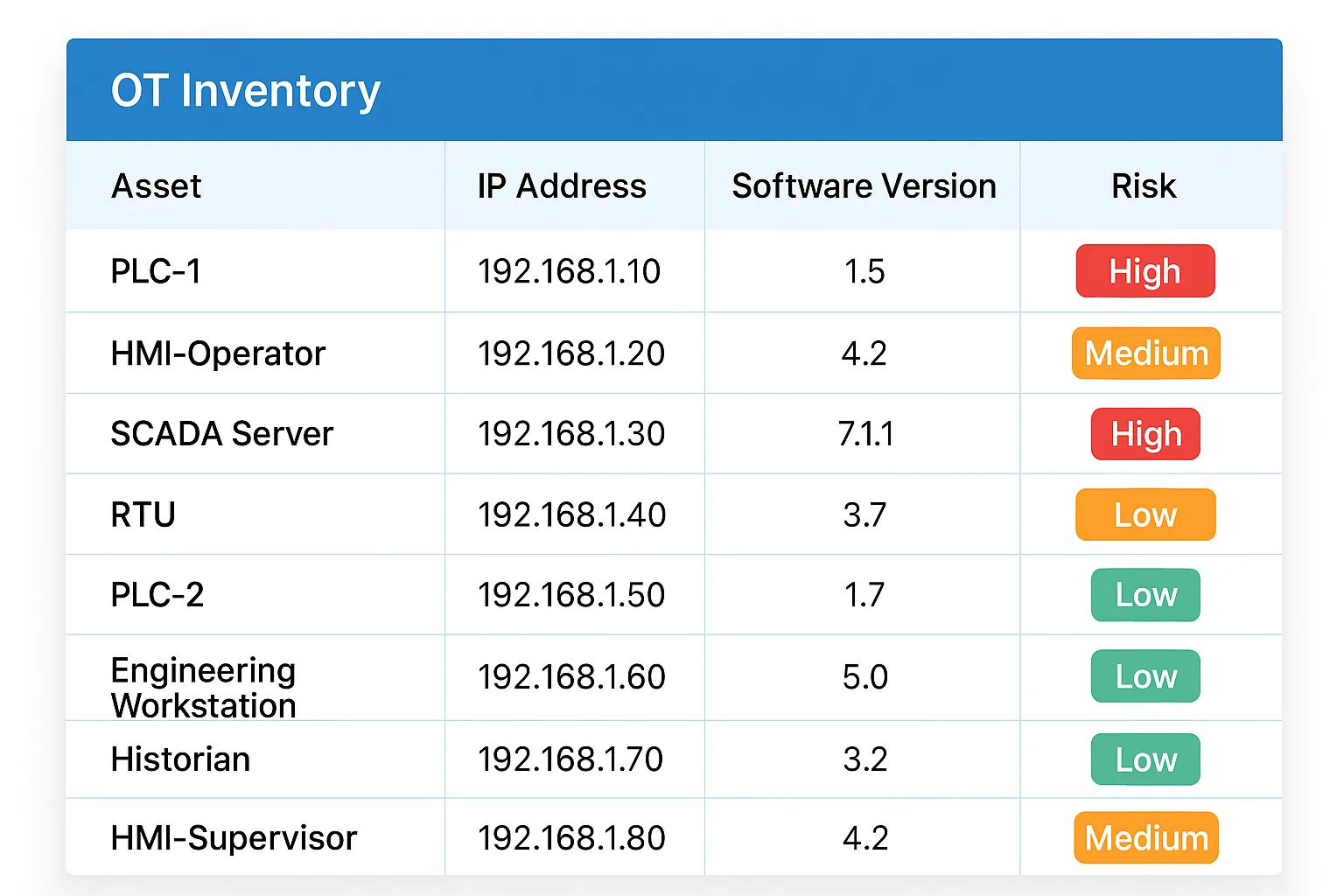

L’illusion d’un inventaire complet en environnement industriel

Pourquoi l’inventaire classique ne suffit pas ?

Un inventaire efficace en environnement industriel (OT) ne se limite pas à une simple liste d’adresses IP ou d’équipements. Pourtant, sur le terrain, c’est souvent la pratique la plus courante.

Un véritable inventaire OT, respectant les bonnes pratiques, doit être exploitable pour la gestion proactive des vulnérabilités et doit impérativement intégrer les informations suivantes :

- Constructeur, modèle et référence exacte de chaque équipement industriel.

- Versions précises des OS, firmwares et logiciels installés.

- Rôle fonctionnel et niveau de criticité métier de chaque équipement dans la chaîne de production.

- Exposition réelle au réseau (flux entrants, flux sortants, protocoles actifs, ports ouverts).

- Liens d’interdépendance et relations de dépendance avec les autres équipements industriels.

- Toutes les informations réseau associées : sous-réseaux, VLAN, adresses MAC, etc.

- Connexions physiques réelles (ports utilisés, emplacement physique dans les locaux, identification des armoires, câblage réel).

Sans ces éléments détaillés, il est impossible de hiérarchiser correctement les risques ni d’automatiser efficacement la gestion et le suivi des vulnérabilités industrielles. Un inventaire incomplet génère nécessairement des zones d’ombre critiques pour la cybersécurité.

Obtenez un inventaire OT précis avec DATIVE

Conséquences terrain d’un inventaire incomplet

Un inventaire incomplet ne constitue pas seulement une faiblesse administrative, mais représente un véritable risque opérationnel. Il induit nécessairement une méconnaissance des vulnérabilités, entraînant une incapacité à anticiper efficacement les menaces réelles.

Lors de nos interventions terrain, nous observons fréquemment des scénarios critiques liés à des inventaires imprécis ou incomplets, par exemple :

- Un équipement réseau industriel obsolète, non identifié dans l’inventaire officiel, exposé à Internet via une adresse IPv4 publique, avec une vulnérabilité connue depuis plusieurs années.

- Un automate Siemens ou Schneider avec un firmware non mis à jour depuis plus de dix ans, présent sur le réseau mais invisible dans l’inventaire, créant un point d’entrée idéal pour des cyberattaques ciblées.

- Un poste de supervision oublié, sous Windows XP ou 7, bénéficiant de droit administrateur et d’un accès distant non sécurisé (via TeamViewer, VNC ou équivalent), devenant ainsi une porte d’entrée directe vers le réseau industriel.

Ces scénarios ne sont pas théoriques. Ils se produisent régulièrement et constituent des vecteurs d’attaques récurrents lors de campagnes d’intrusions industrielles réelles. Sans inventaire complet, ces failles passent sous le radar jusqu’à une exploitation effective, souvent tardive et coûteuse. Les dernières directives comme NIS2 vous demande d'avoir un inventaire et une cartographie détaillée de vos systèmes.'

Ainsi, un inventaire exhaustif n’est pas simplement une bonne pratique recommandée : c’est une nécessité absolue pour la sécurité et la continuité opérationnelle des environnements industriels.

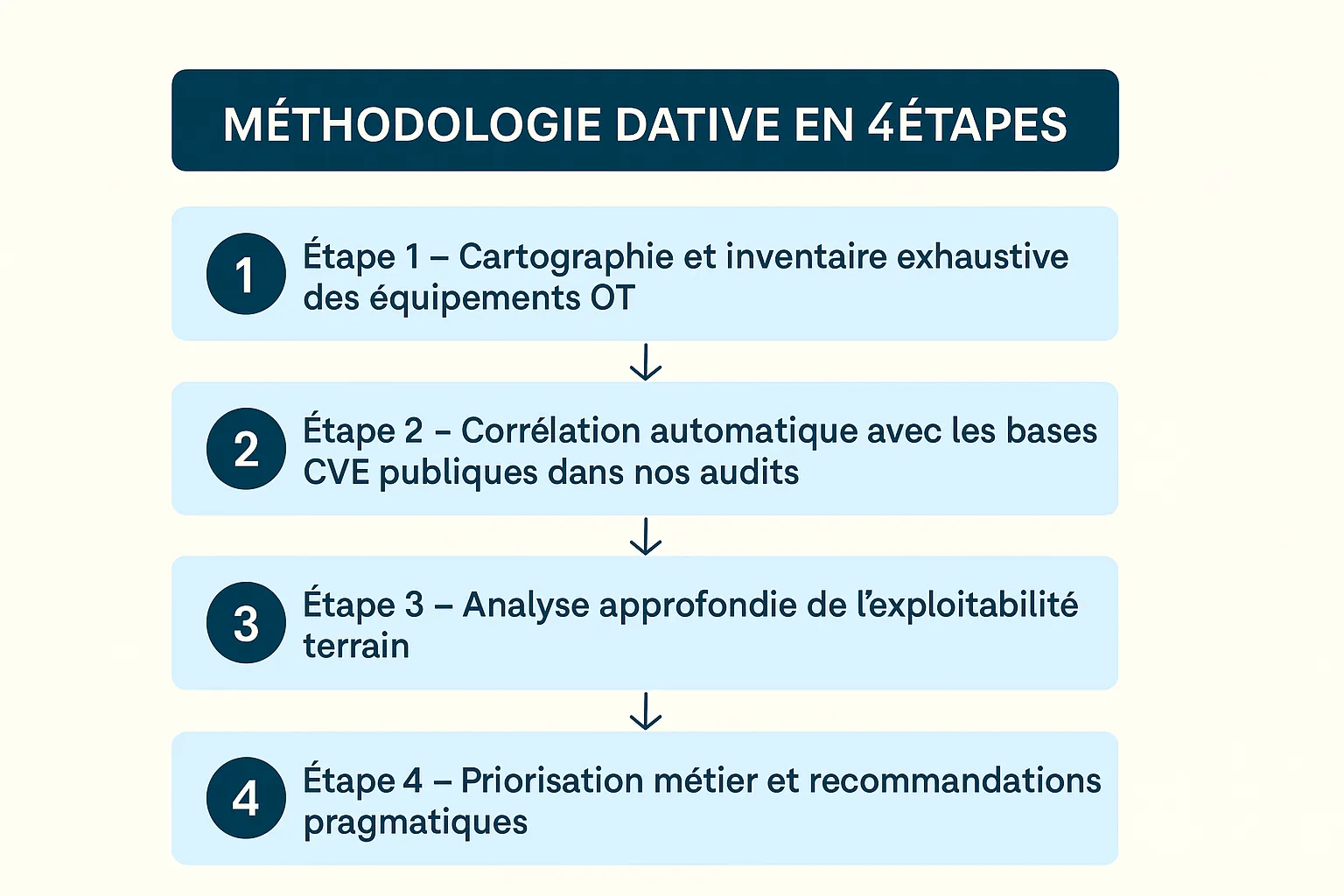

La méthode pragmatique DATIVE pour la gestion des vulnérabilités OT

Face à ces défis, DATIVE propose une approche structurée en quatre étapes précises.

Étape 1 – Cartographie et inventaire exhaustive des équipements OT

Nous réalisons une cartographie terrain complète via :

- Présence dans l’usine pour relever les équipements

- Audit passif et semi-actif sans perturber la production.

- Détection des versions exactes des OS et firmwares.

- Identification précise des flux réseau et des dépendances métier.

Étape 2 – Corrélation automatique avec les bases CVE publiques dans nos audits

Les données collectées sont corrélées avec :

Cette corrélation permet une identification immédiate des vulnérabilités critiques applicables aux équipements réellement présents.

Étape 3 – Analyse approfondie de l’exploitabilité terrain

Toutes les vulnérabilités identifiées ne sont pas immédiatement exploitables. Nous évaluons précisément :

- L’exposition réseau effective des équipements vulnérables.

- L’existence ou non de mesures de sécurité compensatoires (segmentation réseau, pare-feu industriel, IDS OT).

- Le chemin d’attaque potentiel concret dans l’environnement industriel concerné.

Étape 4 – Priorisation métier et recommandations pragmatiques

Nous produisons une matrice de priorisation basée sur :

- Criticité technique intrinsèque de chaque CVE.

- Faisabilité réelle d’exploitation dans l’environnement terrain.

- Impact métier concret d’une éventuelle compromission.

Ce plan permet aux équipes industrielles de concentrer leurs efforts sur les vulnérabilités réellement critiques.

Ainsi, la gestion des vulnérabilités dans les systèmes industriels (OT) ne peut pas rester une simple approche théorique. Elle doit être concrète, pragmatique et pleinement intégrée aux processus industriels opérationnels.

Chez DATIVE, nous aidons nos clients à dépasser les contraintes terrain pour mettre en œuvre des actions ciblées, réalistes et efficaces.

Contactez nos experts dès aujourd'hui